تعریف بات نت

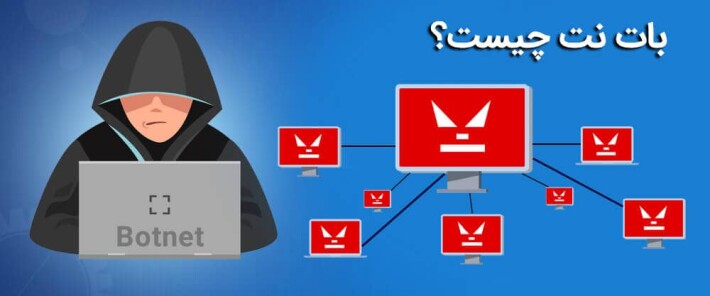

بات نت به شبکه ای از رایانه های هک شده گفته می شود که به منظور حمله و کلاهبرداری سایبری در اختیار گرفته شده اند. عبارت بات نت از دو قسمت بات به معنی ربات و نت که همان مخفف network یا شبکه می باشد تشکیل شده است. بات نت معمولا در مرحله نفوذ به سیستم های دیگر، در یک طرح چند لایه، وارد می شود. بات ها به عنوان ابزاری برای حملات انبوه مثل سرقت اطلاعات، خرابی سرور و پخش بدافزار استفاده می شوند.

بات نت ها به منظور نفوذ به سیستم دیگران، کلاهبرداری، اختلال و ... استفاده می شوند. در ادامه به منظور درک بهتر حملات بات نت ها، چگونگی عملکرد آن ها شرح داده شده است.

بات نت ها چگونه کار می کنند؟

بات نت ها به منظور رشد، سرعت بخشیدن و اتومات کردن توانایی هکر ها در حملات بزرگ طراحی شدند. مثلا یک نفر یا حتی یک گروه کوچک می تواند تعداد زیادی فرمان را در سیستم لوکال انجام دهد اما با صرف اندکی زمان و پول می تواند میلیون ها سیستم را در اختیار بگیرد تا دستورات مد نظر خود را پیاده سازی نماید.

بات اصلی یا همان فرمانده بات نت ها با دستورات و کد ها، سیستم های تحت نفوذ خود را از راه دور کنترل می نماید. زمانی که بات اصلی کنترل بات نت ها را در دست گرفت با استفاده از کدها می تواند دستورات مد نظر خود را به آنها ارسال نماید و بات ها همانند برده از دستورات پیروی خواهند نمود. حال این بات ها می توانند به وسیله هکر اصلی تحت کنترل قرار گیرند یا هکر می تواند به منظور تسریع در رسیدن به اهداف خود آنها را از هکر دیگری که قبلا به کنترل در آورده، قرض بگیرد یا اجاره کند.

کامپیوتر های زامبی یا بات ها که به بدافزار آلوده شده اند برای حملات گروهی بات نت ها، استفاده می شوند. دستگاه های آلوده، دستورات ارسالی را بدون هیچ چون و چرایی اجرا می نمایند.

مراحل ساخت و آماده سازی به سه بخش زیر تقسیم می شود:

1-آماده سازی: هکر از یک نقص استفاده می نماید تا با استفاده از یک بد افزار کنترل را در دست بگیرد.

2-آلوده کردن: به دستگاه کاربر با استفاده از یک بد افزار نفوذ شده و پس از آن می توان کنترل آن را در دست گرفت.

3- فعال کردن: هکر ها به دستگاه های آلوده دستور حمله را می دهند.

مرحله اول: هکر ها با پیدا نمودن یک نقص در سایت ها یا اپلیکیشن های هدف و سو استفاده از آن، سعی در به کنترل درآوردن سیستم مورد نظر دارند. هدف از آن تزریق یک بدافزار بدون اینکه صاحب سیستم متوجه شود، می باشد تا کنترل آن در دست گرفته شود. شما معمولا مشاهده می نمایید که هکر ها با استفاده از نرم افزار و سایت یا حتی ارسال یک ایمیل سعی در به کنترل گرفتن سیستم دارند.

تصویر(1)

مرحله دوم: کاربر به وسیله بدافزار مورد حمله قرار گرفته و به سیستم وی نفوذ می شود. بسیاری از این روش ها به وسیله دانلود یک ویروس تروجان شکل می گیرد. هکر های دیگری نیز با استفاده از حملات drive-by-download به سایت ها نفوذ می کنند. در هر صورت تفاوتی در انتخاب روش وجود ندارد. مهم نفوذ موفقیت آمیز هکر به سیستم مورد نظر می باشد که به درستی انجام شده است.

مرحله سوم: سپس با آماده شدن هکر برنامه ریزی برای حمله آغاز می شود و طی آن سیستم های از پیش نفوذ شده، از راه دور کنترل و به منظور اجرای دستورات شروع به کار خواهند نمود. با استفاده از بات ها تحت شبکه عظیمی از سیستم های تحت نفوذ که تعداد آنها می تواند از میلیون ها نیز تجاوز نماید، هکر اصلی همانند رئیس و رهبر یک شبکه زامبی، بات ها را به منظور پیشبرد اهداف خود کنترل می کند.

بات نت ها واقعا چه کاری را انجام می دهند؟

در واقع زمانی که به سیستمی نفوذ می شود و دسترسی ادمین به آن داده می شود، قابلیت های زیر وجود خواهد داشت:

- خواندن و نوشتن داده های سیستم

- جمع آوری اطلاعات شخصی کاربر

- ارسال فایل ها و سایر داده ها

- نظارت بر فعالیت های کاربر

- جستجوی آسیبپذیریها در دستگاههای دیگر

- نصب و اجرای هر برنامه ای

بات نت قابل کنترل چیست؟

تمامی رایانه های متصل به اینترنت می توانند یک طعمه برای تسخیر در شبکه بات نت باشند. هر دستگاه مورد استفاده در دنیای کنونی، درون خود یک کامپیوتر دارد و اگر این دستگاه ها به اینترنت متصل شوند ضریب آلودگی آنان بسیار افزایش می یابد. در ادامه چند نوع از سیستم هایی که بیشترین احتمال آلودگی و تسخیر در شبکه بات نت را دارند ارائه شده است:

1- رایانه های سنتی. همانند لپ تاپ ها، pc ها با سیستم عامل ویندوز یا مکینتاش.

2- موبایل ها. با توجه به وسعت استفاده آنها توسط مردم.

3- زیر ساخت های اینترنت. همانند روتر و سرور که به اتصال اینترنت کمک می کنند.

4- اینترنت اشیا. شامل تمامی دستگاه هایی است که برای اتصال به هم از اینترنت استفاده می کنند.

علاوه بر موبایل و رایانه موارد زیر را نیز می توان نام برد:

- خانه هوشمند

- کامپیوتر خودرو ها

- ساعت های هوشمند و...

تمامی این دستگاه ها می توانند مورد نفوذ قرار گیرند زیرا برای تولید کننده و مصرف کننده، تنها راحتی کار با دستگاه مهم است و موارد امنیتی رعایت نمی شود. این مورد نیز باعث نفوذ هکر ها می شود.

هکر ها چگونه بات نت را کنترل می نمایند؟

اجرای دستورات مهمترین قسمت کنترل بات نت است اما مجهول ماندن هویت هکر در تمام طول حمله بسیار حائز اهمیت می باشد. Command and control که به اختصار به آن C&C نیز گفته می شود سیستم و منبع اصلی این شبکه می باشد و تمامی زامبی ها و رایانه های تحت شبکه بات نت،دستورات را از آن دریافت می نمایند.

هر بات نت می تواند با دستورات مستقیم و غیر مستقیم تحت شرایط زیر مورد نفوذ قرار گیرد:

- مدل متمرکز سرور – client (مشتری)

- سیستم غیر متمرکز جفتی(P2P)

.jpg)

تصویر(2)

مدل متمرکز توسط یک سرور اصلی هدایت می شود. تغییر در این مدل ممکن است سرور های دیگر را نیز دستخوش تغییر کند. توجه نمایید که همه دستورات در هر دو مدل متمرکز و مبتنی بر پروکسی، از ربات سردسته صادر می شود. هر کدام از این ساختارها، دسترسی به ربات اصلی را امکان پذیر می نماید و موجب می شود تا این روش قدیمی ایدهآل نباشد.

در مدل غیر متمرکز مسئولیت بین رایانه ها تقسیم می شود و بات اصلی دستورات را به رایانه های زامبی و آنها به باقی رایانه ها ارسال می نمایند. در این مدل هویت رایانه اصلی مشخص نخواهد بود و از لحاظ امنیتی نسبت به مدل متمرکز بهتر می باشد.

بات نت ها برای چه مواردی استفاده می شوند؟

بات نت ها همیشه به منظور دریافت اطلاعاتی ایجاد می شوند و این اهداف معمولا به شرح زیر است:

- سرقت اطلاعات مالی

- سرقت اطلاعات حیاتی

- خرابکاری در خدمات ارائه شده

- کلاهبرداری در رمز ارز

- فروش بات ها به هکر های دیگر

انگیزه های ایجاد بات نت ها مشابه سایر جرایم سایبری است. در بسیاری از مواقع این حملات به منظور خرابکاری یا سرقت اطلاعات انجام می شود.

مثلا در بسیاری از موارد هکر ها اطلاعات و بات نت ها را به فروش گذاشته تا هکر هایی که برای حملات خود نیاز به سیستم های بیشتر دارند آن ها را تهیه نمایند. از این رو مشتریان این عرصه اکثرا خلاف کاری های سایبری هستند.

برخلاف پتانسیلی که بات نت در اختیار صاحب آن قرار می دهد بسیاری صرفا چون دانش آن را دارند و می توانند، آن را ایجاد می نمایند. صرف نظر از انگیزه، باتنتها برای انواع حملات، استفاده میشوند و در این که فرد مورد نظر کنترل کننده باشد یا تحت کنترل، تفاوتی وجود ندارد.

انواع حملات با استفاده از بات نت

باتنتها، در اصل یک نوع حمله می باشند اما برای اهداف کلاهبرداری و جرایم سایبری در مقیاس وسیع، می توانند بسیار ایده آل باشند. حملات رایج بات نت شامل برخی از موارد زیر است:

1- DDos: یک نوع حمله مبتنی بر ارجاعات بیش از حد به سرور، برای خراب کردن یا از دسترس خارج نمودن آن می باشد. رایانههای زامبی برنامه ریزی شده به وبسایتها و سایر سرویسهای آنلاین ارجاعات متعدد ارسال می کنند و در نتیجه برای مدتی آنها را از کار می اندازند.

2- فیشینگ: در این نوع حملات بات نت ها خود را جای سازمان های معتبر و مورد اعتماد کاربران قرار می دهند تا کاربران اطلاعات ارزشمند را در اختیار بات ها قرار دهند. به طور معمول، این حملات شامل یک کمپین اسپم در مقیاس بزرگ می باشند که به منظور سرقت اطلاعات حساب کاربری، مانند ورود به سیستم بانکی یا ایمیل استفاده می شوند.

3- حملات Brute force: برنامههایی را اجرا میکنند که برای نفوذ به حسابهای کاربری طراحی شدهاند. این نوع حملات برای سوء استفاده از رمزهای عبور ضعیف کاربران و دسترسی به داده های آنها استفاده می شود.

چگونه از خود در برابر بات نت ها محافظت نمود؟

با توجه به تهدیدات موجود و انواع حملاتی که با استفاده از بات نت ها برنامه ریزی می شود ضروری است از خود در برابر بات نت ها محافظت کرد. در این رابطه نرم افزار های امنیتی متعددی وجود دارد که می توانید در رایانه خود استفاده نمایید.

6 نکته برای محافظت در برابر بات نت ها:

- استفاده از گذرواژههای پیچیده و طولانی در سیستم شما کمک میکند تا دستیابی به اطلاعات آن نیز برای هکر سخت تر شود.

- دستگاه هایی که امنیت پایینی دارند را نخرید. تشخیص این موضوع همیشه آسان نیست اما در بسیاری از ابزارهای ارزان قیمت، راحتی کاربر بر امنیت ترجیح داده شده است. قبل از خرید، درباره ویژگیهای امنیتی یک محصول تحقیق کنید.

- تنظیمات و گذرواژههای پنل مدیریت را در همه دستگاههای خود بروزرسانی نمایید. همه گزینههای احتمالی حریم خصوصی و امنیتی را در هر دستگاهی که به اینترنت متصل میشود، بررسی کنید. حتی یخچال های هوشمند و وسایل نقلیه مجهز به بلوتوثی که دارای رمز عبور پیش فرض سازنده برای دسترسی به سیستم های نرم افزاری خود هستند. بدون بروزرسانی اطلاعات ورود و اتصال خصوصی، هکرها میتوانند به هر یک از دستگاههای متصل شما نفوذ کرده و آنها را آلوده کنند.

- مراقب فایل های پیوست در ایمیل باشید. بهترین روش این است که از دانلود فایل های پیوست خودداری کنید و هنگامی که نیاز به دانلود پیوست دارید، آدرس ایمیل فرستنده را به دقت بررسی نمایید. همچنین، استفاده از نرمافزار آنتی ویروس را در نظر بگیرید زیرا پیش از دانلود، پیوستها را برای بدافزار اسکن میکند.

- هرگز روی لینک هایی که در پیام ها دریافت می نمایید کلیک نکنید. متون، ایمیلها و پیامهای رسانههای اجتماعی همگی میتوانند هدف بدافزارهای باتنت باشند. وارد کردن دستی لینک در نوار آدرس به شما کمک می کند تا از آلودگی کش DNS و drive-by downloads جلوگیری کنید.

- نرم افزار آنتی ویروس قدرتمندی را نصب نمایید. امنیت قدرتمند به محافظت از رایانه شما در برابر تروجان ها و سایر تهدیدها کمک می کند. حتماً محصولی تهیه کنید که همه دستگاههای شما، از جمله گوشی ها و تبلت های اندرویدی را پوشش میدهد.

مقابله با باتنتها پس از نفوذ در دستگاههای کاربران دشوار خواهد بود. برای کاهش حملات فیشینگ و سایر حملات، مطمئن شوید که دستگاه های شما در برابر این نوع حملات مخرب، محافظت شده اند.