امروزه با گسترش دنیای وب، جرایم سایبری نیز در حال رشد هستند و بدافزار ها به محبوب ترین سلاح برای مجرمان سایبری تبدیل شده اند. بدافزار ها در اشکال و سطوح مختلف امنیتی وجود دارند. هکر ها از آنها برای رهگیری دستگاه ها، نقض اطلاعات، ایجاد خسارت، تخریب یا حتی نابودی کسب و کار ها استفاده می کنند.

بدافزار چیست و برای محافظت در مقابل آن چه کاری باید انجام داد؟

در این مقاله تلاش شده به صورت گسترده تمام مواردی که نیاز است در مورد بدافزار ها، انواع آنها، روش شناسایی، حذف و نحوه محافظت در برابر بدترین حملات بدافزار بدانید، توضیح داده شود.

بدافزار چیست؟

بدافزار نوعی نرم افزار مخرب است که به دستگاه، سایت و شبکه های مورد استفاده کاربران آسیب می رساند یا به صورت غیر مجاز به آنها دسترسی پیدا می کند که عمدتا برای اهدافی مانند نقض اطلاعات، جاسوسی و … از آنان استفاده کند.

قبل از اینکه در سال 1990 اصطلاح بدافزار ابداع شود، از عبارت "ویروس های کامپیوتری" استفاده می گردید. بدافزار ها می توانند سرویس های شما را مختل نموده، فایل ها را حذف کنند، سیستم را قفل نمایند، اطلاعات محرمانه و شخصی را بدزدند یا حتی کل شبکه و وبسایت را از بین ببرند.

بدافزار وبسایت

با توجه به رشد روز افزون تعداد سایت ها، کسب و کار های دیجیتال و برنامه های وب، فرصت های بیشماری برای مجرمان سایبری فراهم شده است تا طرح های مخرب خود را اجرا کنند.

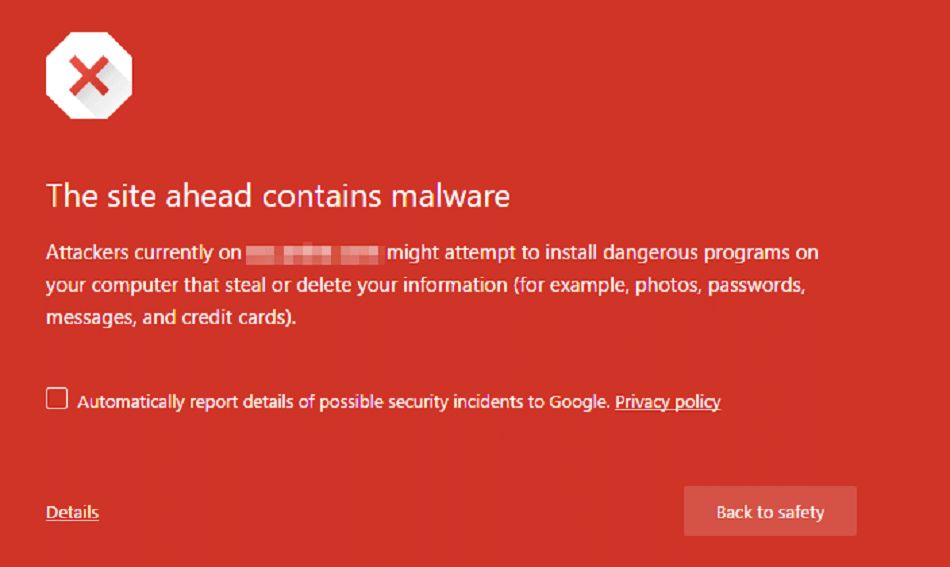

تصویر(1)

بدافزار های وبسایت، به صورت خاص به سایت و سرور ها حمله می کنند. آنها معمولا برای دور زدن سیستم امنیتی یک سایت یا سرور ایجاد می شوند. حملات DDOS، تغییر مسیر های مخرب و ایجاد محتوای اسپم را می توان به عنوان برخی از نمونه های این بدافزار ها نام برد.

بدافزار ها چگونه کار می کنند؟

مجرمان سایبری از روش های مختلفی برای نفوذ و آسیب رساندن به سیستم استفاده می کنند. چگونه ممکن است سیستم شما به بدافزار آلوده شود؟ در ادامه چند روش مرسوم برای حمله مطرح شده است.

1- مهندسی اجتماعی

بدافزار اغلب از طریق حملات مهندسی اجتماعی توزیع می شود و طیف گسترده ای از حملات سایبری مخرب نیز از همین طریق صورت می گیرد. در این روش مهاجمان اغلب برای دریافت اطلاعات حساس یا دسترسی به دستگاه های کاربران از طریق فریب دادن آنان اقدام می کنند.

تصویر(2)

فیشینگ محبوب ترین حمله مهندسی اجتماعی است که توسط مجرمان سایبری برای انتشار بدافزار استفاده می شود. آیا می دانستید 92 درصد بدافزار ها با ایمیل ارسال می شوند؟

2- نرم افزارهای جانبی

وقتی یک نرم افزار رایگان را دانلود می کنید که همراه با آن برنامه شخص ثالث دیگری نصب می شود، یکی از آنها ممکن است آلوده به بدافزار باشد که می تواند سیستم شما را نیز آلوده کند. مردم بسیاری قربانی این گونه حملات بدافزار ها می شوند زیرا اغلب فراموش می کنند که تیک نصب برنامه های اضافی را بردارند.

3- اشتراک گذاری فایل به صورت نظیر به نظیر (Peer-to-Peer ,P2P)

P2P به شبکه ای گفته می شود که در آن نود های متصل به هم بدون نیاز به مدیریت مرکزی به صورت مستقیم با یکدیگر تبادل اطلاعات می کنند. یعنی هر دو کامپیوتر می توانند از اطلاعات هم استفاده کرده و برای یکدیگر داده ارسال کنند. پروتکل های اشتراک گذاری فایل Peer-to-Peer (P2P) مانند torrents یکی از بهترین روشهایی است که مجرمان سایبری برای توزیع بدافزار استفاده می کنند. مهاجمان در این روش به سرعت می توانند فایل های اشتراک گذاری شده را از طریق P2P پخش کرده و تا حد امکان سیستم یا شبکه ها را آلوده کنند.

4- نرم افزار رایگان

از آنجا که همیشه دریافت کالاهای رایگان یک گزینه جذاب است، ممکن است عواقب بدی نیز داشته باشد. نرم افزار های رایگان دانلود شده از منابع ناشناخته یا نامعتبر اغلب به بدافزار آلوده می شوند که می توانند به سیستم آسیب رسانده و داده های شما را به خطر بیندازند.

انواع مختلف بدافزار

آشنایی با بدافزارها مهم است و باعث می شود نحوه محافظت از رایانه، سایت و سرور خود در مقابل انواع خطرات و تهدیدها را شناسایی و برای مقابله با آنها اقدام نمایید. رایج ترین بدافزار هایی که شناسایی شده اند در ادامه توضیح داده می شوند.

تصویر(3)

1- ویروس ها

ویروس ها رایج ترین انواع بدافزار ها هستند زیرا می توانند خود را تکثیر کنند. اما برای آسیب رسانی نیاز به اقدامات انسانی دارند. برخی آسیب های ناشی از ویروس ها را می توان خراب کردن فایل های داده، خاموش کردن سیستم یا سرقت اطلاعات محرمانه در صورتی که داخل شبکه باشد، نام برد.

ویروس ها همچنین می توانند حملات سایبری دیگری مانند حملات DDOS یا حتی حملات باج افزاری را انجام دهند. برای اجرای ویروس، فایل برنامه یا سایت باید اجرا شود در غیر این صورت تا زمانی که قربانی آن را اجرا نکند، غیر فعال می ماند. بیشتر ویروس ها در پسوند های رایج فایل هایی مانند exe. یا com. مخفی می شوند. در سایت های وردپرسی نیز اگر کاربری با دستگاه آلوده وارد پنل مدیریت شود ممکن است سایت را آلوده نماید.

2- باج افزار

حتما تا کنون در مورد باج افزار هایی که دولت ها، افراد و سازمان ها را تهدید می کنند، مطالبی شنیده اید اما ممکن است مطمئن نباشید دقیقا باج افزار چیست و چگونه کار می کند. به عبارت ساده، باج افزار دستگاه یا وبسایت قربانی را می رباید و در ازای ارائه دسترس به فایل ها، مبلغی درخواست می کند. هر چند تضمینی هم نیست بعد از پرداخت، رمزگشایی و ارائه دسترسی انجام شود.

با انتشار کرم رمز گذاری شده WannaCry در سال 2017، باج افزارها به انواع مختلفی تقسیم شدند. در ادامه چند نمونه از این موارد بررسی خواهد شد:

- Ryuk

ریوک نوعی باج افزار است که فایل های سیستم هدف را رمزگذاری می کند. این نوع باج افزار به جای افراد، شرکت ها و سازمان هایی که از سیستم عامل مایکروسافت استفاده می کنند را هدف قرار می دهد و تاکنون هزینه های هنگفتی را به قربانیان تحمیل کرده است زیرا تیم پشت پرده آن باج های بالای یک میلیون دلار در ارزهای دیجیتال مانند بیت کوین درخواست می کنند.

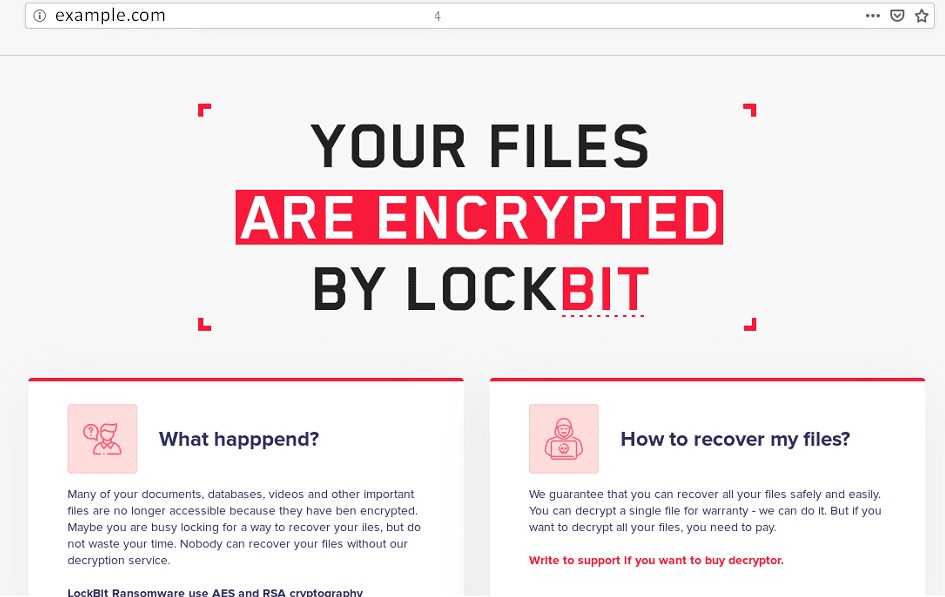

- LockBit

یک نوع باج افزار است که داده های سازمان های بزرگ را قبل از اینکه توسط تیم های فناوری اطلاعات یا سیستم های امنیتی شناسایی شود به سرعت رمزگذاری می کند. بعد از دریافت باج، Lock Bit درآمد را با زیرمجموعه هایی که حمله را هدایت می کردند، تقسیم می کند.

تصویر(4)

Lock Bit هنگامی که یک میزبان را آلوده کرد، شبکه را اسکن می کند تا به سرعت با استفاده از پروتکل های مرتبط با سیستم های ویندوز در دستگاه های دیگر نیز پخش شود. معمولا شناسایی آن به عنوان یک تهدید بسیار دشوار است.

- باج افزار وردپرس

همانطور که از نام این باج افزار مشخص است، سایت های وردپرسی را هدف قرار می دهد و از این طریق پخش می شود. هرچقدر سایت وردپرسی بزرگتر باشد مجرمان سایبری بیشتری را به خود جذب می کند.

3- Worm (کرم)

کرم کامپیوتری نوعی بدافزار مخرب است که به صورت مستقل عمل می کند و به دلیل انتشار بسیار سریع، مبارزه با آن نوعی کابوس است. کرم موریس، اولین کرم کامپیوتری بود که در سال 1988 ایجاد شد تا با سوء استفاده از آسیب پذیری های پروتکل ایمیل، نقاط ضعف شبکه را هدف قرار دهد.

یک کرم می تواند مانند ویروس خود را تکثیر کند. برخلاف ویروس، یک کرم نیازی به دخالت انسانی، فایل یا برنامه میزبان ندارد تا از یک دستگاه به دستگاه دیگر رفته و موجب خرابی شود.

کرم ها کل سیستم را اشغال نموده و فضای میزبانی، پهنای باند و حافظه را مصرف می کنند همچنین فایل ها را دستکاری یا حذف می نمایند.

از جمله خرابکاری های دیگر آنها می توان به محدود کردن دسترسی به پوشه ها یا حتی نصب نرم افزار های مخرب دیگر و سرقت داده های شما اشاره کرد. مهاجمان سایبری معمولا کرم هایی را برای نصب برنامه های نرم افزاری backdoor (راهی که با استفاده از آن بتوان بدون اجازه به قسمت های مشخصی از یک سیستم دست پیدا کرد) به دستگاه قربانی مانند رایانه، موبایل، تبلت و ... طراحی می کنند.

یک کرم از آسیب پذیری های سیستم هدف استفاده می کند تا مثل یک آتش سوزی از طریق شبکه های داخلی، ضمیمه های ایمیل، درایو های ذخیره سازی قابل حمل مانند فلش و هارد ها یا حتی پلتفرم های اشتراک گذاری فایل از دستگاهی به دستگاه دیگر پخش شود.

میزان خسارت کرم ها در طول سال های گذشته بسیار زیاد بوده است. به عنوان مثال کرم MyDoom در سال 2004 که مشاغل را هدف قرار داده بود، حدود 40 میلیارد دلار خسارت وارد کرد. همچنین در سال 2017 کرم بدنام WannaCry که باج افزار را راه اندازی کرد برای درخواست باج از فایل های کاربران هک شده ایجاد شد.

تصویر(5)

4- Trojan Horse(اسب تروآ)

Trojan Horse یا به زبان ساده تروجان، نوعی بدافزار است که خود را به عنوان نرم افزار قانونی پنهان می کند تا به مهاجمان سایبری اجازه دسترسی به سیستم را بدهد. اصطلاح اسب تروآ، از داستان یونان باستان در مورد اسب چوبی گرفته شده که در قالب هدیه ولی به عنوان عامل نفوذی به شهر تروآ داده شد. نوشتن و انتشار تروجان ها آسان است به همین دلیل دفاع در برابر آن دشوار می باشد.

تروجان می تواند در قالب یک وبسایت، فایل رسانه ای یا هر برنامه نرم افزاری که توجه شما را جلب کند، پنهان شود. حتی می تواند مانند یک نرم افزار آنتی ویروس باشد که هشدار دهد سیستم آلوده است و می خواهد برای پاکسازی، برنامه ای را اجرا کنید.

تروجان ها همچنین می توانند در لینک های آلوده وبسایت یا ایمیل های قانونی ظاهر شوند. چند نمونه از تروجان های محبوب در ادامه نام برده شده است:

WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast, and Shedun.

برخلاف ویروس های کامپیوتری، تروجان ها نمی توانند خودشان را تکثیر کنند. ماموریت آنها باز کردن دری به روی هکر ها و کلاهبرداران برای سرقت اطلاعاتی مانند رمز عبور، آدرس IP یا اطلاعات حساب بانکی است. بدافزار تروجان تا زمانی که قربانی آن را اجرا نکند در سیستم پنهان می ماند.

تروجان دسترسی از راه دور (RAT)

این تروجان، ابزار مخربی است که توسط مجرمان سایبری برای دسترسی کامل و کنترل از راه دور روی دستگاه قربانی مانند دسترسی از راه دور به شبکه، فایل ها، کنترل صفحه کلید و ماوس اختراع شده است.

این بدافزار به مهاجمان اجازه می دهد، فایروال های رایج و سیستم های احراز هویت را دور بزنند تا فایل ها یا برنامه های دستگاه شما را بدون اینکه متوجه شوید، مرور کنند. حتی آنها می توانند کل شبکه ها را آلوده کنند، مانند حمله ای که در سال 2015 در اوکراین صورت گرفت و مجرمان سایبری توانستند از RAT برای قطع برق 80000 نفر استفاده کرده و کنترل زیرساخت را بدست بگیرند.

5- Gootloader

این بدافزار، کاربران گوگل و وردپرس را هدف قرار می دهد. Gootloader یکی از اعضای خانواده Gootkit (یک نوع پیچیده بدافزار بانکی که می تواند داده های مرورگر قربانی را بدزدد و برای انتشار کد های مخرب مانند باج افزار ها استفاده می شود) است.

تصویر(6)

این بدافزار می تواند گوگل را فریب دهد تا سایت های آلوده (هک شده) را به عنوان سایت های قابل اعتماد با رتبه های برتر جایگزین کند.

Gootloader چگونه کار می کند؟

مهاجمان Gootloader ابتدا وب سایت های متعددی را هدف قرار داده و آنها را در شبکه ای با حدود 400 سرور نگهداری می کنند. سپس سیستم های مدیریت محتوای آن سایت را تغییر می دهند تا از اصلاحات و تاکتیک های خاص SEO استفاده کرده و در نتایج جستجوی برتر گوگل ظاهر شوند که در نتیجه بتوانند قربانیان بیشتری را جذب کنند.

در سایت های وردپرسی نیز Gootloader با تزریق قطعه کد هایی به فایل صفحه وبسایت، حمله می کند. در هنگام اجرا، این قطعه کد ها دستور خاصی را اجرا می کنند تا وبسایت آلوده را مجبور به دانلود تعداد زیادی صفحه با محتوای جعلی کند. در همان زمان مهاجم طرح مخرب خود را اجرا می کند.

6- بدافزار بدون فایل

بدافزار بدون فایل بسیار بدتر از باج افزار است. تحقیقات نشان داده است که میزان رشد بدافزار های بدون فایل در سه ماه آخر سال 2020 تقریبا 9 برابر رشد داشته است.

همانطور که از نام این بدافزار مشخص می باشد، نوعی حمله شوم مخفیانه است که نیازی به ذخیره سازی در یک فایل یا نصب مستقیم روی دستگاه به وسیله هیچ نرم افزاری ندارد. در عوض بدافزار بدون فایل مستقیما وارد حافظه شده و به اجرای کد یا استخراج داده ها می پردازد که ردیابی و حذف آن را توسط آنتی ویروس بسیار دشوار می کند.

این نوع حملات قربانیان خود را با روش های مهندسی اجتماعی هدف قرار می دهند. برخی از این روش ها در ادامه شرح داده شده است.

تصویر(7)

- لینک های آلوده و ایمیل های فیشینگ

وقتی روی لینک های آلوده در ایمیل های هرزنامه ای که دریافت نموده اید، کلیک می کنید به بدافزار اجازه می دهید که در حافظه دستگاه بارگذاری شود و دری را برای مهاجمان باز کند تا کد ها را از طریق اسکریپت ها بارگذاری کنند. از این روش آنها می توانند داده های حساس شما را به سرقت ببرند.

- تزریق کد در حافظه

این نوع بدافزار از راه دور نرم افزار های سیستمی قابل اعتماد مانند Microsoft PowerShell و Windows Management Instrumentation (WMI) را آلوده می کند. PowerShell یا Microsoft PowerShell یک برنامه مدیریت پیکربندی مایکروسافت است که از پوسته خط فرمان و زبان برنامه نویسی مرتبط تشکیل شده است.

به عنوان مثال Purple Fox یک بدافزار تزریق کد در حافظه است که با تزریق کد های مخرب برای انتشار در سیستم ها، PowerShell را آلوده می کند. Purple Fox تا سال 2021 حداقل 30 هزار سیستم را آلوده کرده است.

- دستکاری رجیستری

این بدافزار با تزریق کدهای مخرب به رجیستری ویندوز کار می کند. بدافزار مذکور به راحتی قابل شناسایی نیست زیرا معمولا از اسکن فایل های رجیستری رایانه به دلیل ذخیره داده های پیکربندی اجتناب می شود.

7- نرم افزار های جاسوسی

نرم افزار های جاسوسی بدون رضایت یا اطلاع بر روی رایانه شما نصب می شوند و به سوابق فعالیت های اینترنتی، عبارات وارد شده در صفحه کلید، پسورد ها و اطلاعات مالی دسترسی پیدا می کنند. این مورد تنها به کامپیوتر ها محدود نشده، بلکه هر دستگاهی که به اینترنت متصل است در برابر این نوع بدافزار آسیب پذیر است.

در نهایت اطلاعات جمع آوری شده از سیستم شما بدون اطلاع یا رضایت برای مجرمان سایبری ارسال می شود که می تواند مورد سوء استفاده های گوناگون قرار گیرد. نرم افزار های جاسوسی به تنهایی برای رایانه یا دستگاه شما مضر نیستند بلکه نگرانی اصلی جمع آوری و سرقت اطلاعات است. وجود نرم افزار های جاسوسی در سیستم شما، نشان می دهد که در امنیت دستگاه(موبایل یا رایانه) خود ضعف دارید. خسارت ناشی از نرم افزار های جاسوسی می تواند شامل فروخته شدن اطلاعات شما به سایت های تبلیغاتی تا سرقت کامل اطلاعات باشد.

به عنوان مثال نرم افزار جاسوسی Dark Hotel صاحبان مشاغل و مقامات دولتی را هنگام اتصال به وای فای عمومی مورد هدف قرار می دهد سپس مجرمان سایبری از آن برای به دست آوردن اطلاعات حساس دستگاه های آنها استفاده می کنند.

8- ابزار های تبلیغاتی مزاحم(Adware)

Adware کمی شبیه به نرم افزار های جاسوسی است زیرا اطلاعاتی مانند سوابق جستجو را نیز جمع آوری می کند ولی داده های صفحه کلید را نگهداری نمی نماید. هدف آن ایجاد تبلیغات برای شما است.

با این حال برخی از ابزارهای تبلیغاتی مزاحم می توانند حتی تا حدودی تنظیمات مرورگر، موتورهای جستجو یا موارد دیگر را تغییر داده و تهاجمی تر باشند. برخی ابزار های تبلیغاتی قبل از جمع آوری اطلاعات اجازه می گیرند ولی در آینده ممکن است همین اطلاعات بدون رضایت یا اطلاع شما به تبلیغ کنندگان فروخته شود.

9- تبلیغات بد (Malvertising)

روش عملکرد Malvertising اینگونه است که مجرم سایبری بدافزار را در یک تبلیغ قانونی پنهان می کند. در این حالت مهاجم برای درج آگهی در یک سایت قانونی هزینه پرداخت می کند و زمانی که روی آن لینک مخرب کلیک کنید به یک سایت مخرب هدایت می شوید که بدافزار به صورت خودکار روی سیستم شما نصب می شود.

حتی در برخی موارد بدافزار پنهان شده در تبلیغات ممکن است به صورت خودکار بدون کلیک کردن روی آگهی اجرا شود. برخی از مجرمان سایبری می توانند به شبکه های تبلیغاتی قانونی و بزرگی که مسئول ارائه تبلیغات به چندین سایت بزرگ و معروف هستند، نفوذ کنند. در این حالت تمام کاربران آنها در معرض خطر هستند.

تصویر(8)

10- کی لاگر ها (Keyloggers)

کی لاگر نوعی بدافزار است که بر فعالیت کاربران آلوده به صورت آنلاین نظارت می کند با این حال در بعضی موارد کاربرد قانونی دارد. به عنوان مثال برخی کسب و کار ها از آنها برای پیگیری فعالیت های کارکنان خود استفاده می کنند یا والدین می توانند با آن بر رفتار آنلاین فرزندان خود نظارت کنند.

گاهی اوقات مجرمان سایبری کی لاگر ها را برای سرقت رمز های عبور، داده های مالی یا اطلاعات حساس استفاده می کنند. آنها از فیشینگ، مهندسی اجتماعی یا دانلود های مخرب برای معرفی کی لاگر ها به سیستم شما استفاده می نمایند.

11- بات نت ها و ربات ها

ربات ها نرم افزارهایی هستند که معمولا از راه دور کنترل می شوند و می توانند وظایفی را بر اساس خط فرمان انجام دهند. آنها می توانند کاربردهای قانونی داشته باشند، مانند ایندکس کردن موتور های جستجو یا ممکن است با استفاده از بدافزار های خود تکثیر شونده که به یک سرور مرکزی متصل هستند به طور مخرب مورد استفاده قرار گیرند.

ربات ها معمولا به صورت جمعی کار می کنند که در مجموع به عنوان شبکه ای از بات ها یا بات نت ها شناخته می شوند. این نوع بدافزار ها برای راه اندازی حملات از راه دور مانند DDoS استفاده می شوند.

به عنوان مثال بات نت Mirai می تواند با وارد کردن نام کاربری و رمز عبور دستگاه به همه سیستم های متصل به اینترنت از جمله چاپگر، لوازم هوشمند، دستگاه های DVR و سایر موارد دسترسی داشته باشد.

12- روت کیت (Rootkit)

روت کیت به عنوان یکی از خطرناک ترین بدافزار ها شناخته می شود و یک برنامه backdoor است که به مجرمان سایبری امکان کنترل کامل دستگاه در سطح دسترسی مدیر کل را می دهد. نفوذگر می تواند به راحتی در دستگاه جاسوسی کند، تنظیمات را تغییر دهد و داده های حساس یا هرچیزی را سرقت کند، جالب است که همه این موارد از راه دور انجام می شوند. این بدافزار معمولا به برنامه ها، هسته ها یا سیستم عامل ها تزریق می شود.

روت کیت ها می توانند از طریق فیشینگ فایل های پیوست مخرب، دانلود های مخرب و درایو های مشترک در معرض خطر، پخش شوند. علاوه بر این، روت کیت ها می توانند بدافزار های دیگری مانند کی لاگر ها را پنهان کنند. به عنوان مثال روت کیتی به نام Zacinlo در یک برنامه VPN جعلی پنهان می شود و سیستم کاربران را هنگام دانلود برنامه آلوده می کند.

تصویر(9)

SQL Injection (SQLi)

SQL Injection را می توان به عنوان نخستین حملات پایگاه داده نام برد که از زمان کشف آن در سال 1998 یک نگرانی جدی برای توسعه دهندگان بوده است. تزریق SQL زمانی اتفاق می افتد که مهاجمان از آسیب پذیری در کد برنامه سوء استفاده کرده و یک کوئری مخرب را به هر فیلد ورودی یافت شده در وبسایت مانند فیلد های ورود به سایت، فرم تماس، نوار جستجوی سایت، و بخش نظرات تزریق می کنند. حملات موفق SQLI به مهاجمان امکان می دهد که به داده های حساس دسترسی پیدا کنند، فایل های سیستم را بازیابی کرده یا اطلاعات پایگاه داده را تغییر دهند. آنها حتی می توانند دستورات مورد نیاز را در پایگاه داده اصلی سیستم عامل صادر و اجرا کنند.

چگونه بدافزار را تشخیص دهید؟

علیرغم وجود طیف گسترده ای از بدافزار ها و همچنین پیچیدگی روزافزون حملات بدافزار، شناسایی آنها چندان دشوار نیست. حتی با رشد بدافزار های مخرب و خاص مثل بدافزار های بدون فایل، برخی از علائم کلیدی وجود دارند که می توانند کمک کنند تا متوجه شوید آیا دستگاه شما به بدافزار آلوده شده است یا خیر؟

برخی از این علایم عبارتند از:

- دستگاه شما مکررا خطا نشان می دهد، کند می شود یا به صورت ناگهانی خراب می شود.

- برخی از نرم افزار ها را نمی توانید حذف کنید.

- امکان خاموش کردن یا راه اندازی مجدد (restart) دستگاه وجود ندارد.

- متوجه ارسال ایمیل هایی می شوید که از آن اطلاعی ندارید.

- نرم افزار ها به صورت خودکار باز یا بسته می شوند.

- فضای هارد شما بی دلیل پر شده است.

- مرورگر یا سایر برنامه هایی که به صورت پیشفرض تنظیم کرده اید به صورت خودکار تغییر می کنند.

- مصرف باطری بیشتر شده و عملکرد سیستم کاهش پیدا می کند.

- امکان ورود به سایت خود را ندارید.

- متوجه تغییراتی در سایت خود می شوید که از سمت شما انجام نشده است.

- سایت شما به وبسایت های دیگر ریدایرکت می شود.

شناسایی بدافزار های بدون فایل بسیار دشوار است، از همین رو توصیه می شود تا الگوی شبکه را زیر نظر بگیرید و برنامه های آسیب پذیر را تجزیه و تحلیل کنید. همچنین باید نرم افزار های خود را بروز نگه دارید و ایمیل های دریافتی خود را بررسی نمایید تا در صورت دریافت ایمیل های فیشینگ نسبت به حذف آنها اقدام کنید.

چگونه می توانید باج افزار ها را از بین ببرید؟

اگر زمانی دستگاه شما به بدافزار آلوده شد، وحشت نکنید. راهکار هایی وجود دارند که می توانید از اطلاعات دستگاه یا سایت خود محافظت کنید. در نظر داشته باشید حذف هر یک از انواع مختلف بدافزار، مراحل متفاوتی دارد.

حذف بدافزار از دستگاه

اگر متوجه شدید رایانه یا تلفن همراه شما همه یا برخی از علائم آلودگی به بدافزار های ذکر شده را دارد، بعد از شناسایی نوع بدافزار، اقدامات زیر را می توانید انجام دهید:

ویروس یا تروجان: اگر دستگاه شما به ویروس یا تروجان آلوده شده باید یک آنتی ویروس یا نرم افزار ضد بدافزار قابل اعتماد نصب کنید تا بتواند به صورت کاربردی سیستم را اسکن کند. مهم است که آنتی ویروس خود را به صورت مداوم بروز رسانی کنید. همچنین بایداز یک فایروال قوی استفاده کرده و هنگام کلیک روی لینک ها یا ایمیل ها مراقب باشید.

کرم: علیرغم تاثیر خطرناک آن، می توانید کرم رایانه را مانند از بین بردن ویروس حذف کنید. یک نرم افزار ضد بدافزار قوی نصب کنید که بتواند کرم ها را شناسایی کند. اگر مرورگر شما آلوده است از یک سیستم دیگر استفاده کرده و آنتی بدافزار را دانلود نمایید، بعد از رایت آن در یک CD به سیستم خود منتقل کنید.

اسپم: امروزه سرویس های ایمیل، خود دارای سیستم های ضد هرزنامه هستند ولی بهتر است که در کنار آن از یک نرم افزار ضد هرزنامه کمک بگیرید تا هم مشکل ایمیل های اسپم حل شده و هم در برابر بدافزار ها ایمن شوید.

باج افزار: اگر نمی توانید هزینه درخواستی باج افزار را پرداخت کنید باید مستندات حمله را برای مقامات شرکت خود جمع آوری کنید سپس دستگاه های آلوده را فورا از شبکه جدا کنید.

اگر هنوز به اطلاعات رمزگذاری شده خود دسترسی دارید یک نسخه پشتیبان از آنها تهیه کنید. همه برنامه های پاکسازی و اسکن سیستم نظیر آنتی ویروس ها را حذف کنید تا باج افزار را برای تشخیص نگهداری کنید. در نهایت با استفاده از نرم افزار های امنیت سایبری قوی، باج افزار را حذف کنید. همچنین می توانید یک متخصص امنیت سایبری استخدام نمایید تا به شما در فرایند بازیابی فایل های قفل شده کمک کند.

ابزار های تبلیغاتی مزاحم: به وسیله نرم افزار های ضد بدافزار که قابلیت حذف ابزارهای تبلیغاتی مزاحم را دارند، می توانید ابزار های تبلیغاتی را مسدود سازید. حتما pop-ups (پنجره های بازشو) را در مرورگر خود غیرفعال کنید و به نرم افزار های پیشفرض اجازه نصب خودکار ندهید.

چگونه می توانید در مقابل بدافزار ها ایمن بمانید؟

همانطور که احتمالا تاکنون متوجه شده اید، حملات بدافزار یک مسئله مهم است. یادگیری نحوه محافظت در برابر بدافزار ها و جلوگیری از آلوده شدن به آنها برای کسب و کارها ضروری است.

در اکثر موارد برای فعال شدن یک بدافزار نیاز به انجام کاری از جانب شما می باشد، مانند کلیک کردن روی پیوند آلوده یا دانلود محتوای مخرب. در ادامه اقدامات کلیدی نام برده شده است که می توانید برای جلوگیری از حمله انواع مختلف بدافزار انجام دهید.

1- آنتی بدافزار یا آنتی ویروس نصب کنید

داشتن یک آنتی ویروس یا آنتی بدافزار بروز در سیستم ضروری است. از همین رو لازم است به صورت مکرر سیستم را اسکن کرده تا اطمینان حاصل نمایید که دستگاه شما آلوده نشده است. برنامه های ضد بدافزار دارای سطوح حفاظتی مختلفی هستند.

- حفاظت در سطح مرورگر: برخی از مرورگر ها مانند Google Chrome دارای ضد بدافزار داخلی هستند تا سیستم و اطلاعات شما را در برابر تهدیدات مختلف بدافزار در امان نگه دارند. همچنین شما می توانید ضد بدافزار خود را برای محافظت بیشتر نصب کنید.

- محافظت در سطح شبکه: اگر در شرکت یا سازمان شما رایانه ها به صورت شبکه ای به یکدیگر متصل هستند، نصب یک ضد بدافزار در سطح شبکه بهترین گزینه برای محافظت دستگاه های متصل به شبکه در برابر تهدیدات مخربی است که از طریق ترافیک شبکه شما وارد می شوند. استفاده از فایروال ها برای این کار توصیه می شود.

- حفاظت در سطح دستگاه: این دسته از برنامه های ضد بدافزار به محافظت از دستگاه ها در برابر تهدیدات مخرب کمک می کنند.

- حفاظت در سطح سرور: اگر یک سازمان بزرگ دارید، این نوع ضد بدافزار از شبکه شما در برابر حملات سایبری مخرب محافظت می کند.

2- ایمیل های دریافتی از منابع ناشناس را باز نکنید

توصیه می شود برای در امان ماندن از فیشینگ، ایمیل های مبهم دارای پیوست های مشکوک را باز نکنید. اگر مطمئن نیستید که می توانید این مورد را رعایت کنید یا به کارکنان خود اطمینان ندارید که این نکته مهم را رعایت می کنند، می توانید روی ابزار های امنیت ایمیل سرمایه گذاری کنید و از ابزار های ایمیل ضد اسپم و گواهی های S/MIME برای امنیت مکاتبات خود استفاده نمایید.

3- مراقب دانلود های مخرب و پاپ آپ ها باشید

به ایمیل های مشکوک و اینکه چه چیزی را از کجا دانلود می کنید، توجه نمایید. کلیک کردن روی لینک ها برای دانلود برنامه یا بازی از منابع نامعتبر و غیر قابل اعتماد، به معنای دعوت مجرمان سایبری برای حملات مخرب است. همچنین کلیک کردن روی پاپ آپ ها نیز می تواند خطرناک باشد زیرا همانطور که پیشتر گفته شد، مجرمان سایبری از روش هایی برای مجاب کردن شما جهت کلیک کردن روی لینک های آلوده خود استفاده می کنند.

4- بررسی های امنیتی وب سایت و فایل ها را انجام دهید.

ایمن سازی سایت شما باید اولویت اصلی باشد. اگر یک سایت کوچک یا بزرگ داشته باشید، باید به صورت منظم بررسی های امنیتی را انجام دهید تا به هر نوع بدافزاری آلوده نشود. می بایست فایل های تشکیل دهنده سایت خود را تحت نظر داشته باشید. داشتن یک روال منظم برای بررسی مداوم فایل ها می تواند به شما کمک کند تا حملات احتمالی را قبل از شروع آنها شناسایی کنید.

اگر سایت شما ایمن نباشد نه تنها ممکن است به بدافزار آلوده شود، بلکه می تواند باعث ایجاد یک سری حملات مخرب به سایر وبسایت ها و دستگاه های کاربران شود. علاوه بر این، رتبه سئوی سایت شما نیز کاهش خواهد یافت.

5- به صورت منظم از داده های خود نسخه پشتیبان تهیه کنید.

توصیه می شود از داده های خود در سیستم شخصی یا شرکت پشتیبان تهیه کنید. اگر چه تهیه نسخه پشتیبان از سیستم در برابر حملات محافظت نمی کند اما در صورت آلوده شدن، مثلا توسط باج افزار یا هر تهدید مخرب دیگری به شما کمک می کند تا اطلاعات خود را بازیابی کنید.

برای اطمینان می توانید اطلاعات سالم خود را در دو نسخه تهیه کنید. حتی می توانید نسخه پشتیبان سایت خود را در دو رسانه متفاوت ذخیره کرده یا یک کپی از فایل های خود را در یک مکان امن خارج از سایت خود نگه دارید.

نتیجه گیری

اکنون که یک دید کلی از انواع مختلف بدافزار و نحوه مبارزه با آنها دارید، اکیدا توصیه می شود روی اقدامات امنیتی برای داده ها سرمایه گذاری کنید. همچنین توصیه می شود به صورت مداوم در جریان آخرین خطرات امنیتی سایبری قرار بگیرید و برنامه های خود را بروزرسانی نمایید.