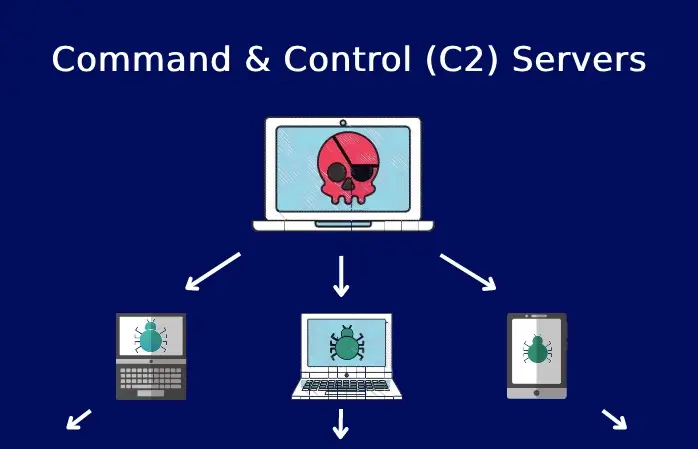

C2 مخفف "Command and Control" و به معنی "فرماندهی و کنترل" است. C2 به زیرساخت و پروتکلهایی اشاره دارد که توسط هکرها برای هماهنگی و کنترل فعالیتهای مخرب از جمله هک شبکهها، گسترش بدافزار و حملات سایبری استفاده میشود.

سرورهای C2 به عنوان مرکز اصلی مجرمان سایبری عمل میکنند و به آنها امکان میدهند شبکهها و دستگاههای هک شده را تحت کنترل خود درآورند. سپس میتوانند اقدامات مختلفی مانند سرقت دادههای حساس، عملیات مخرب و حملات جانبی را انجام دهند. پیچیدگی های زیرساخت C2 که شامل مواردی همچون کانال های ارتباطی مخفی و تکنیک های مبهم سازی می باشد به چالش بزرگی برای متخصصان امنیت سایبری و سازمان ها تبدیل شده است.

امروزه که حملات سایبری روزبهروز بزرگتر و پیچیدهتر میشوند، شناسایی، تجزیهوتحلیل و کاهش فعالیتهای C2 بیشتر از همیشه اهمیت پیدا کرده است. استراتژیهای موثر برای تشخیص و پاسخگویی به تهدیدات C2، نقش بسیار مهمی در حفاظت از سیستمها و دادههای حساس ایفا می کند و به همین دلیل از اولویت های اصلی جامعه امنیت سایبری محسوب میشود.

تصویر(1)

معرفی و تاریخچه کوتاه سرورهای C2

سرورهای C2 که به آنها C&C server یا C2 node هم میگویند، به عنوان محور اصلی حملات سایبری عمل میکنند و به هکرها این امکان را می دهند تا عملیات مخرب خود را از راه دور مدیریت و هماهنگ کنند. مفهوم سرورهای C2 از زمان شکلگیریاش تغییرات زیادی کرده و این تغییرات بر نوع تهدیدهای سایبری و روشهای مقابله با آنها تأثیر شگرفی داشته است.

سرورهای C2 در روزهای نخستین شبکه های کامپیوتری به وجود آمدند. در آن زمان هکرها متوجه شدند به روشی متمرکز برای کنترل فعالیت های خود نیاز دارند. در ابتدا این سرورها به عنوان وسیلهای برای مدیریت و نصب نرمافزارهای مخرب عمل میکردند تا دسترسی مهاجمان به سیستمهای هک شده را حفظ کند. این سرورها کانالی برای انتقال دادههای دزدیده شده، کنترل سیستم های هک شده و کمک به هکرها جهت استخراج اطلاعات حساس بودند.

امروزه در امنیت سایبری، سرورهای C2 قابلیتهای بیشتری پیدا کردهاند. این سرورها نقش مهمی در طراحی و هدایت طیف وسیعی از حملات سایبری از جمله حملات DDoS، نفوذ به سیستمها و گسترش باج افزار ها و... ایفا می کنند. زیرساخت ارتباطی این سرورها از رمزنگاری و روشهایی برای پنهان کردن کانالهای ارتباطی استفاده می نماید. این موضوع شناسایی حمله و ردیابی مهاجمین را برای تیم های امنیت بسیار مشکل میسازد.

درک مکانیزم کاری سیستمهای فرماندهی و کنترل (C2)

تصویر(2)

سیستمهای C2 نقش مهمی در حملات سایبری دارند، به طوری که امکان مدیریت سیستم های هک شده، استخراج دادهها و اجرای عملیات مخرب دیگر را فراهم می کند.

راه اندازی سرورهای C2

برای آغاز کار سامانه فرماندهی و کنترل (C2)، باید در مرحله اول سرورهای C2 راه اندازی شوند. این سرورها معمولا در چندین محل توزیع شده و به صورت مخفیانه روی سرورهای ناشناس یا سرورهایی که تحت کنترل هکرها است قرار می گیرند تا امکان شناسایی آنها توسط سیستم های امنیتی وجود نداشته باشد. بهطور معمول، هکرها از الگوریتمهایی برای ایجاد دامنه های متعدد بهره میبرند که امکان شناسایی و فیلتر آنها وجود نداشته باشد.

نفوذ اولیه

این فرآیند معمولاً با مواردی همچون حمله فیشینگ، سوء استفاده از ضعف های امنیتی سیستم، نصب نرمافزار مخرب از طریق فایل یا لینک های آلوده و... آغاز می گردد. بدافزارها که اغلب به عنوان "bot" یا "agent" شناخته میشوند، روی دستگاه هدف نصب شده و به هکر اجازه می دهند تا کنترل سیستم را بر عهده بگیرد.

مکانیسم بازخوانی

پس از اینکه agent نصب شد، با سرور C2 ارتباط برقرار میکند که به این ارتباط "callback" یا "بازخوانی" میگویند. معمولاً از یک پروتکل استاندارد مانند HTTP، HTTPS، DNS، یا حتی ICMP برای برقراری ارتباط استفاده میشود.

کانال فرمان و کنترل

کانال C2 به عنوان راه ارتباطی بین دستگاه هک شده (bot) و سرور C2 عمل میکند. این کانال برای صدور دستورات، دریافت دستورالعملها و استخراج دادهها ضروری خواهد بود. ترافیک C2 معمولاً از طریق رمزنگاری یا کدگذاری دادههای ارسالی، مبهم سازی شده تا امکان شناسایی و رصد آن وجود نداشته باشد.

استخراج داده

سرور C2 به دستگاه هک شده دستور می دهند تا اطلاعات خاصی را ارسال نماید و این قابلیت، فرایند استخراج اطلاعات را بسیار ساده می کند. اطلاعات ارسالی میتواند شامل مشخصات احراز هویت (credentials)، اسناد حساس یا دادههای ارزشمند دیگر باشد. روشهای استخراج داده متفاوت است و برخی از آنها عبارتند از:

- بارگذاری دادهها روی سرورهای ریموت

- فرستادن دادهها از طریق ایمیل

- استفاده از کانالهای مخفی برای پنهان کردن ترافیک

اجرای دستور

سرورهای C2 دستوراتی را به دستگاههای هک شده ارسال میکنند تا اقدامات مخرب انجام دهند. این دستورات میتوانند شامل راهاندازی حملات دیگر، نصب نرمافزارهای مخرب بیشتر یا انجام عملیات اکتشاف در محیط هدف باشد. دستورات اجرا شده میتواند با توجه به اهداف خاص هکر تنظیم شوند.

تکنیکهای اجتناب

هکرها از روشهای مختلفی برای جلوگیری از شناسایی توسط ابزارهای امنیتی استفاده میکنند. از جمله این روشها میتوان به تغییر دامنه، رمزنگاری و انتقال ترافیک C2 توسط سرویسهای معتبر اشاره کرد. معمولاً برای تولید نام دامنهها به صورت پویا از الگوریتمهای تولید دامنه (DGA) استفاده میشود که رصد و مسدودسازی زیرساخت C2 را دشوار میکند.

دسترسی و کنترل از راه دور

سرورهای C2 به هکرها این امکان را می دهد تا دستگاه های هک شده را از راه دور کنترل نمایند. برخی از امکانات و دسترسی هایی که برای هکر ها فراهم می کنند عبارتند از:

- ثبت اسکرین شات

- ذخیره کلیدهای فشردهشده کیبورد

- راهاندازی نظارت صوتی و تصویری

تکامل روش های هک

تصویر(3)

مهاجمین سایبری به طور مستمر تکنیکهای C2 خود را بهبود می بخشند تا از اقدامات امنیتی عبور کنند. بنابراین، متخصصان امنیت سایبری و سازمانها باید هوشیار باشند و از مکانیزمهای پیشرفته شناسایی برای جلوگیری و کاهش این تهدیدات استفاده نمایند.

بررسی کاربرد های سیستم فرمان و کنترل C2

هکرها از زیرساخت C2 برای سازماندهی و اجرای فعالیتهای مخرب، از جمله افشای اطلاعات و توزیع بدافزار استفاده میکنند. در زیر برخی از کاربردهای C2 ارائه شده است:

تهدیدات مداوم و پیشرفته (APTs) : گروههای APT برای اینکه کنترل شبکه هدف خود را به مدت طولانی حفظ نمایند، اقدام به راه اندازی سرورهای C2 میکنند. از این سرورها برای استخراج اطلاعات حساس، گسترش نرمافزارهای مخرب و اجرای حملات هدفمند استفاده می شود.

حملات باج افزار: در حملات باج افزاری، سرورهای C2 نقش مهمی در ارتباط و مذاکره جهت درخواست وجه دارند. هکرها اطلاعات قربانیان را رمزنگاری کرده و مبلغی را جهت ارائه کلیدهای رمزگشایی از کاربر مطالبه میکنند.

حملات DDoS: از سرورهای C2 برای هماهنگی بات نت ها جهت شروع حملات DDoS استفاده میشود. این حملات با فرستادن ترافیک بیش از حد به سرورها یا شبکههای هدف، آنها را از دسترس خارج میکنند.

تروجانهای بانکی: تروجانهای بانکی مانند Zeus و TrickBot از سرورهای C2 برای دزدیدن اطلاعات مالی حساس، از جمله اطلاعات ورود به حساب استفاده میکنند. سپس از این اطلاعات برای اقدامات کلاهبردارانه استفاده میشود.

استخراج داده : هکرها برای انتقال پنهانی دادههای دزدیده شده از سیستمهای هدف به زیرساخت خود، از سرورهای C2 استفاده میکنند. اطلاعات مذکور می تواند شامل دادههای مشتریان یا اطلاعات خصوصی باشد.

نتیجه گیری

سرورهای C2 در خط مقدم نبردهای امنیت سایبری قرار دارند و بهطور مداوم در حال تکامل هستند تا از آسیبپذیریهای جدید بهره برداری کنند. درک نقش سرورهای C2 و تکنیکهایی که هکرها جهت حفظ کنترل به کار میبرند، برای متخصصان امنیت و سازمانها بسیار حائز اهمیت است. این درک به آنها کمک میکند تا استراتژیهای موثرتری برای حفاظت از داراییها و اطلاعات دیجیتال خود ایجاد کنند.