حمله Teardrop یک تهدید سایبری است که نباید از آن غافل شد. این حمله می تواند بر سیستم های شخصی یا سازمان ها تأثیر بگذارد و آنها را از کار بیندازد. بنابراین باید با حملات Teardrop آشنا شد تا بتوان با آن مقابله نمود.

شرح حمله Teardrop

حمله Teardrop یا TCP fragmentation attack یک نوع حمله انکار سرویس (DoS) است که هدف اصلی آن غیرقابل دسترس کردن شبکه، سرور یا کامپیوتر با ارسال مقادیر زیادی بسته های داده تغییر یافته می باشد.

سیستمهای کامپیوتری که کمی قدیمیتر هستند، در کد مورد استفاده برای مدیریت حجم زیادی از دادهها، باگ هایی دارند. این نقطه ضعف، فرصت مناسبی برای شروع حمله Teardrop است. معمولاً سیستم باید تمام بیت ها را جمع آوری کرده و آنها را به ترتیب مناسب کنار هم قرار دهد اما به دلیل انجام حمله Teardrop، هرگز این اتفاق نمی افتد و سیستم همچنان منتظر قطعاتی می ماند که هرگز نخواهند رسید. در نتیجه شبکه، سرور یا دستگاه از کار می افتد.

اهداف اصلی این حملات DoS دقیقاً کدهای TCP/IP fragmentation هستند. آنها از طریق روشی انجام می شوند که شامل همپوشانی بسته های fragmentation شده دستگاه، سرور یا شبکه است. هنگامی که میزبان سعی می کند بسته ها را به ترتیب صحیح خود بازسازی نماید، معمولاً با شکست مواجه می شود و در نهایت سیستم برای همیشه از کار می افتد. علاوه بر این، به دلیل بار زیادی که برای دستگاه مورد نظر ارسال می شود، شرایط حتی بدتر می گردد. این تهدید مخرب از TCP/IP fragment استفاده می کند، به همین دلیل بخشی از حمله IP fragmentation محسوب می شود.

مجرمان سایبری معمولا سیستم هایی با نسخه های قدیمی سیستم عامل ها را جهت انجام این حمله انتخاب می نمایند. به عنوان مثال:

- Windows NT

- Windows 3.1x

- Windows 95

- Windows 7

- Windows Vista

علاوه بر این، سایر اهداف می توانند نسخه های قدیمی لینوکس (نسخه 2.0.32 و 2.1.63 ) باشند. به دلیل سرعت پردازش پایین و TCP/IP fragment معیوب، این سیستم ها قادر به جمع آوری بسته های آلوده نیستند. احتمالاً بر اساس این واقعیت که سیستم عامل های جدید اهداف اصلی نیستند، چنین تهدیدی کمی قدیمی فرض می شود. با این حال، بهتر است آسیب احتمالی Teardrop را دست کم نگیرید.

تصویر(1)

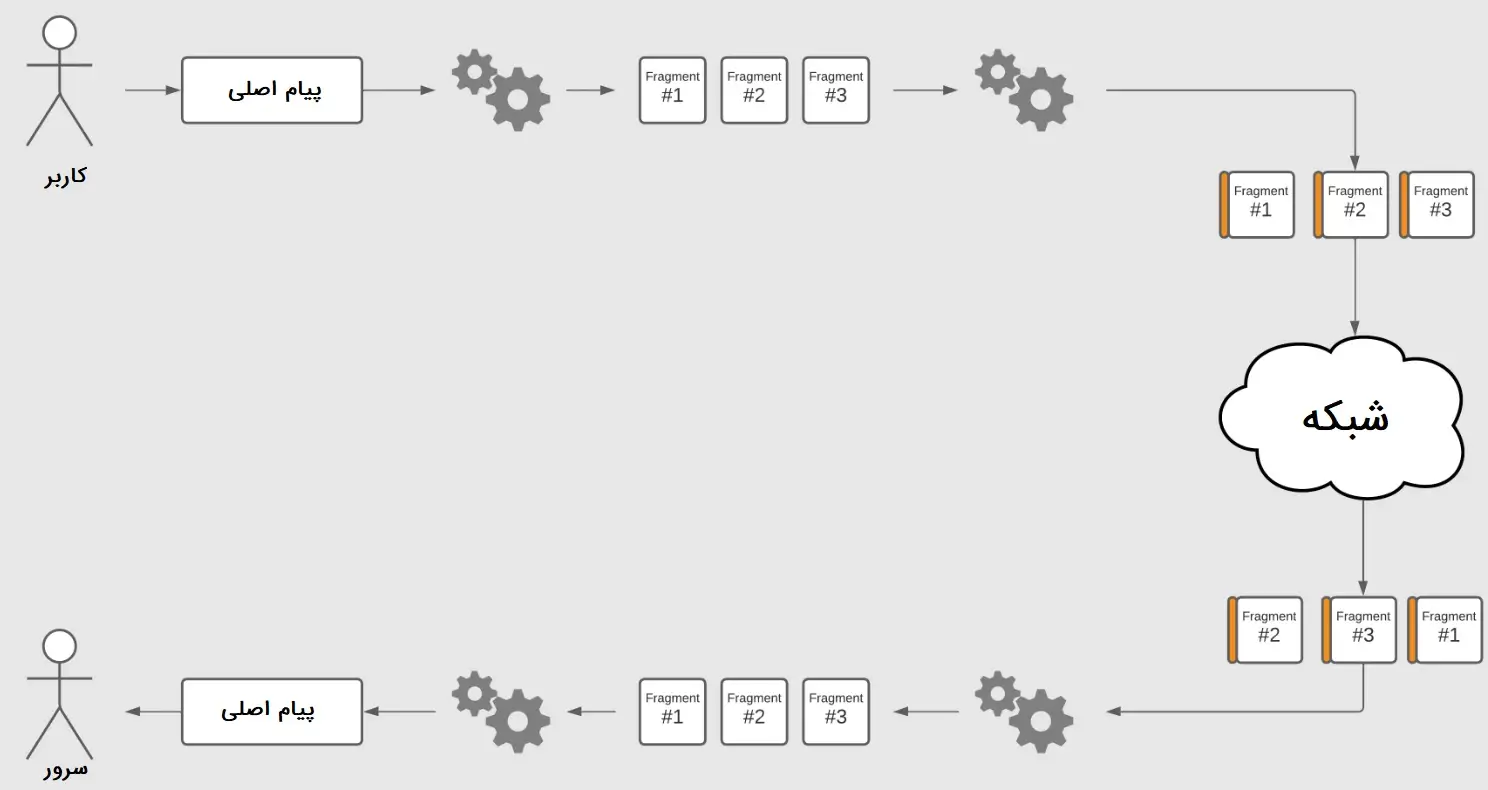

حمله Teardrop چگونه کار می کند؟

اکثر سیستمها به روشی ساده ایجاد شدهاند که اجازه نمیدهد حجم عظیم اطلاعات از منابع متفاوت، تنها در یک بار تلاش منتقل شود. به همین دلیل، سیستمها، دادهها را به قطعات (fragment) تقسیم کرده و انتقال می دهند. سپس با تکیه بر قوانین تعیین شده در نرم افزار، گیرنده آن قطعات را دوباره مونتاژ می کند. شبکهها برای تعیین میزان اطلاعاتی که در یک زمان میتوانند پردازش کنند، حداکثر واحدهای قابل انتقال (maximum transmission units) را تنظیم مینمایند. در رایج ترین سناریو، شبکه ها از محدودیت 1500 بایتی استفاده می کند و اگر قطعاتی بزرگتر از آن ارسال شود، موارد زیر رخ می دهند:

- Fragmented: دستگاهی که می خواهد اطلاعات را ارسال کند یا روتر شبکه مربوط به آن، داده ها را به قطعات (fragment datagrams) تقسیم می کند.

- Sent: هر قطعه که به مقصد خود منتقل می شود، دارای سربرگ (header) هایی است که ترتیب دقیق مونتاژ مجدد آن را تعیین می کنند.

- Reassembled: سروری که به عنوان مقصد تنظیم شده است تا دریافت کل مجموعه قطعات منتظر می ماند. هنگامی که تمامی آنها در دسترس باشند، سیستم اطلاعات را به ترتیب مناسب مرتب می کند و آن را تحویل می دهد.

همانطور که اشاره شد، سیستم عامل هایی که کمی قدیمی تر هستند دارای باگ هایی می باشند. این باگ ها باعث سردرگمی در مرحله مونتاژ داده شده و محلی برای وقوع حمله Teardrop هستند.

مراحل پیاده سازی Teardrop attack:

- حجم زیاد اطلاعات، قبل از ارسال برای اینترنت به قطعات کوچک تقسیم می شود.

- هر قطعه یک عدد خاص دریافت می نماید که تعیین میکند قطعات به چه ترتیبی باید چیده و مونتاژ شوند تا اطلاعات اصلی را شکل دهند.

- سرور مقصد از اطلاعات موجود در قطعات استفاده می کند تا آنها را در ترتیب مناسب سازماندهی نماید.

- در این مرحله، حمله Teardrop باعث تداخل در ترتیب قطعات می شود. این امر باعث می گردد که دستگاه برای جمع آوری مجدد قطعات مشکل داشته باشد.

- سپس بسته های تقلبی به دستگاه یا سرور قربانی تحویل داده می شوند. در نهایت، Teardrop باعث از کار افتادن دستگاه هدف می گردد.

خبر خوب این است که توسعه شبکهها و دستگاههای فعلی، به آنها کمک می کند تا بتوانند متوجه این نوع حمله شوند. اگر بسته ای شناسایی گردد که ناهمخوانی داشته باشد، می توان آن را محدود کرد و از حمله Teardrop جلوگیری نمود.

اثرات حمله Teardrop از نوع DoS چیست؟

حمله Teardrop از نوع DoS، در ابتدا مکانیسم های مونتاژ مجدد TCP/IP را هدف قرار خواهد داد و به آنها اجازه تنظیم مجدد بسته های fragment شده داده ها را نمی دهد. این موضوع منجر به تداخل بستههای داده و سرورهای قربانی میگردد که نهایتا آنها را از کار میندازد.

تصویر(2)

هر زمان که حمله Teardrop از نوع DoS کامل شود، سیستم، سرور یا شبکه از دور خدمات دهی صحیح خارج می گردد. عموما در این حالت، شبکه برای مدتی متوقف شده و سپس کاملا از کار می افتد. در یک سازمان، زمانی که سرور از کار افتاده است، کارمندان به هیچ وجه نمی توانند کار خود را انجام دهند.

قربانیان احتمالی این نوع حمله چه کسانی هستند؟

برخی از سازمانها هستند که بیشتر هدف حمله Teardrop قرار میگیرند و معمولا کمی سنتی تر هستند و به سختی مایل به پیاده سازی فناوری های جدید می باشند. آنها تصور می کنند که فناوریهای جدید میتوانند بر عملکردشان تأثیر بگذارند. به همین دلیل هنوز از فناوری ها و نرم افزارهای قدیمی تر استفاده می کنند. در ادامه برخی از اهداف رایج و قربانیان احتمالی حمله Teardrop آورده شده است:

- بهداشت و درمان: بیش از نیمی از ارائه دهندگان خدمات بهداشتی، نسخه های قدیمی سیستم عامل ها را استفاده می کنند. رایج ترین سیستم عامل نیز، ویندوز 7 است. به همین دلیل می باشد که آنها به طور ویژه در برابر این حملات آسیب پذیر هستند. وضع زمانی بدتر می شود که بدانید مایکروسافت نیز پشتیبانی از این سیستم عامل را پایان داده است.

- دولت: سایر موسساتی که از سیستمها و فناوریهای قدیمی استفاده میکنند، مربوط به دولت ها هستند. گزارش های متعددی وجود دارند که دفترهای مدیریت پرسنل (Office of Personnel Management) به دلیل قدیمی بودن سیستم عامل، مورد حمله قرار گرفته است و تمام اطلاعات آنها به درستی رمزگذاری نشده اند.

- بانکداری، خدمات مالی و بیمه (BFSI): در سالهای گذشته، شاهد پیشرفت و تغییر گسترده در خدمات مالی مختلف بودهاید و احتمالاً همه آنها استفاده از اپلیکیشنهای موبایل را پیادهسازی کردهاند. با این حال، اگر نگاهی به آنچه که آنها در سیستمهای سمت سرور خود پیادهسازی میکنند بیندازید، متوجه خواهید شد که در بیشتر موارد، فناوریهای آنها جدید نیستند. آنها ترجیح میدهند که در سمت سرور، با سیستمهای قدیمی کار کنند اما این باعث میشود که در برابر حملات Teardrop بسیار آسیبپذیر باشند.

چگونه باید از سیستم های خود محافظت کنید؟

تصویر(3)

سیستم عامل خود را بروز نگه دارید:

فقط با همین کار ساده، مطمئن می شوید که دستگاه شما به سختی می تواند هدف ابن حمله DoS قرار گیرد. ضروری است از سیستم عامل قدیمی که دیگر پشتیبانی نمی گردد و هیچ پچ امنیتی برای آنها عرضه نمی شود، استفاده نکنید. در صورتی که چنین سیستم عاملی دارید، دیگر بروز رسانی دریافت نخواهید کرد. این موضوع باعث می شود نه تنها حمله Teardrop بلکه برخی از انواع حملات DDoS را نیز تجربه کنید.

سیستم خود را مورد مانیتور قرار دهید:

شما می توانید یک لایه امنیتی اضافی را از طریق سرویس مانیتورینگ به سیستم خود اضافه کنید. مانیتورینگ، موارد مختلف را چک می کند. به خصوص در موقعیت حمله Teardrop، نظارت بر TCP بسیار کمک خواهد کرد. به عنوان مثال، اگر داده های موجود در یک رویداد با موارد تعریف شده توسط کاربر مطابقت نداشته باشد، اطلاع داده می شود که مشکلی وجود دارد. بنابراین، این یک سیگنال قوی جهت انجام اقدامات دفاعی خواهد بود.

استفاده از دیوار آتش (Firewall):

این حملات لایه شبکه را هدف قرار می دهند، بنابراین مطمئناً سیستم شما باید محافظت شود. می توانید یک فایروال معتبر را پیاده سازی کنید که داده های ناخواسته را فیلتر می کند. انواع مختلفی از فایروال ها وجود دارند و مطمئناً یکی از آنها با نیازهای شبکه شما مطابقت خواهند داشت. بسیار مهم است که یک فیلتر کارآمد را فعال کنید تا بتوانید داده های آلوده را شناسایی و متوقف نمایید.

چگونه می توان حمله Teardrop را تشخیص داد؟

با توجه به توانایی مخفی شدن Teardrop در ترافیک معمولی شبکه، تشخیص وجود این حمله می تواند چالش برانگیز باشد. با این حال، چندین علامت و نشانه وجود دارند که مدیران و پرسنل امنیتی می توانند مشاهده کنند:

- ناپایداری سیستم: یکی از شاخص های اولیه حمله Teardrop، بی ثباتی یا عدم پاسخگویی ناگهانی سیستم ها و دستگاه های شبکه است. زمان پاسخ بالا، افزایش تاخیر و قطع شدن اتصال می تواند نشان دهنده این باشد که سیستم شما مورد حمله قرار گرفته است. کاربران نیز در برنامهها و سرویسها خرابیهای مکرر، فریز یا رفتار غیرعادی مشاهده می نمایند.

- فعالیت های غیر عادی شبکه: رفتار عجیب شبکه، مانند افزایش غیرمنتظره ترافیک شبکه یا افزایش ناگهانی در packet fragmentation، میتواند یک هشدار سطح قرمز باشد که نشاندهنده حمله احتمالی Teardrop است. نظارت بر ترافیک شبکه برای الگوهای نامنظم، در تشخیص چنین ناهنجاریهایی بسیار مهم می باشد.

- لاگ ها و خطاهای ثبت شده در سیستم: بررسی منظم گزارشهای سیستم و پیامهای خطا میتواند سرنخهایی در مورد تلاش برای انجام حملات یا ناهنجاریهای ناشی از حمله Teardrop را نشان دهد. پیامهای خطای غیرمعمول مربوط به مدیریت بسته یا مونتاژ مجدد IP میتواند به فعالیتهای مخرب اشاره کند.

تصویر(4)

جمع بندی

تعداد زیادی از افراد هنوز سیستم هایی را استفاده می کنند که بسیار قدیمی هستند. همچنین، شرکت هایی که این ابزارها را ارائه کرده اند، دیگر از آنها پشتیبانی نمی کنند. برای مثال، هنوز سازمانهایی هستند که دستگاهی تحت ویندوز XP را در اختیار داشته و با آن کار می کنند. در حالی که پشتیبانی از این سیستم عامل در سال 2014 به پایان رسیده است. تهدیدات سایبری مختلفی برای آن وجود دارد و حمله Teardrop یکی از آنها می باشد.

اگر از نرمافزاری مدرن استفاده میکنید و آن را به موقع بروزرسانی مینمایید، برای مهاجم بسیار سختتر خواهد بود که حمله Teardrop را بر علیه شما یا کسبوکارتان انجام دهد زیرا در این حالت، آسیب پذیری مورد نیاز برای انجام حمله وجود ندارد و مهاجمان نمی توانند از آن استفاده کنند. بنابراین اطلاع از نحوه انجام حملات IP fragmentation مانند Teardrop ضروری است. حمله Teardrop می تواند دستگاه، شبکه یا رایانه شما را تحت تأثیر قرار دهد. به همین دلیل، حفظ امنیت خود و شبکه و انجام اقدامات لازم برای جلوگیری از آن بسیار مهم می باشد.