در دنیای وب همیشه کسب و کارهای آنلاین متحمل تهدیدات زیادی از جانب هکرها می شوند و همواره در معرض هک شدن قرار دارند. حمله روز صفر یکی از خطرناکترین تهدیدات بدافزاری است.

حملات سایبری میتوانند عواقب بدی برای کسبوکارها داشته باشند، زیرا هکرها قادر هستند از این طریق پول، دادهها یا داراییهای معنوی را سرقت کنند که کسب و کار شما را با خطر مواجه می کند. هکرها بر هر شغلی نظیر مشاغل محلی، فروشگاه های زنجیره ای و حتی غول های دنیای وب، مانند گوگل تأثیر می گذارند (گوگل حداقل 22 حمله پیش بینی نشده را در طول یک سال تجربه می کند).

اما این بدان معنا نیست که حملات سایبری اجتناب ناپذیر هستند. اقداماتی وجود دارد که می توان برای محافظت از اطلاعات خود انجام داد.

در این مقاله، تمام مواردی را که باید در مورد حملات روز صفر، چرایی خطرناک بودن آنها، نحوه شناسایی و جلوگیری از آنها بدانید، توضیح داده شده است.

حمله روز صفر چیست؟

حمله روز صفر یک نقص امنیتی موجود در نرم افزار یا سخت افزار است که هکرها می توانند از آن برای نفوذ به سیستم استفاده کنند، یعنی این نقص وجود داشته ولی تا آن زمان کشف نشده است. حمله روز صفر با نامهای مختلفی از جمله «حمله day0» یا «حمله zero-hour» شناخته می شود.

هنگام یادگیری و مطالعه حملات روز صفر، ممکن است با نام های "آسیب پذیری روز صفر" یا "اتک روز صفر" مواجه شوید. یک تمایز اساسی بین این اصطلاحات وجود دارد:

- "سو استفاده روز صفر" یا "Zero-day exploit" به روشی که هکرها برای حمله به نرم افزار استفاده می کنند اشاره دارد.

- "آسیب پذیری روز صفر" یا "Zero-day vulnerability" به نقص یا مشکل "کشف نشده" در سیستم شما اشاره دارد.

- "اتک روز صفر" یا "Zero-day attack" به اقداماتی اطلاق می شود که هکرها هنگام استفاده از آسیب پذیری، برای نفوذ به سیستم شما انجام می دهند.

هنگام بحث درباره آسیبپذیریهای روز صفر اصطلاح «کشف نشده» یا «undiscovered» بسیار مهم است، زیرا این آسیبپذیری باید برای سازندگان سیستم ناشناخته باشد تا «آسیبپذیری روز صفر» در نظر گرفته شود. یک آسیبپذیری امنیتی زمانی که توسعهدهندگان از مشکل مطلع شوند، دیگر «آسیبپذیری روز صفر» نیست.

گروه های مختلفی حملات روز صفر را انجام می دهند، از جمله:

- مجرمان سایبری: هکرهایی که با انگیزه مالی اقدام به حملات روز صفر می کنند.

- Hacktivists: هکرهایی که با انگیزه هک کردن سیستم ها برای پیشبرد یک هدف یا برنامه سیاسی اقدام به حملات روز صفر می کنند.

- هکرهای شرکتی: هکر هایی که به دنبال کسب اطلاعات در مورد رقیبان هستند.

- هکرهای سودجو: افرادی که نقاط آسیبپذیر شرکت را پیدا میکنند اما خودشان قصد سوءاستفاده از این آسیبپذیری را ندارند.

به زبان ساده تر، حمله روز صفر همانقدر که به نظر می رسد ترسناک است. در واقع مشکل به قدری جدی است که توسعه دهندگان فقط صفر روز فرصت دارند تا خطا را قبل از تبدیل شدن به یک مشکل بزرگ، برطرف کنند.

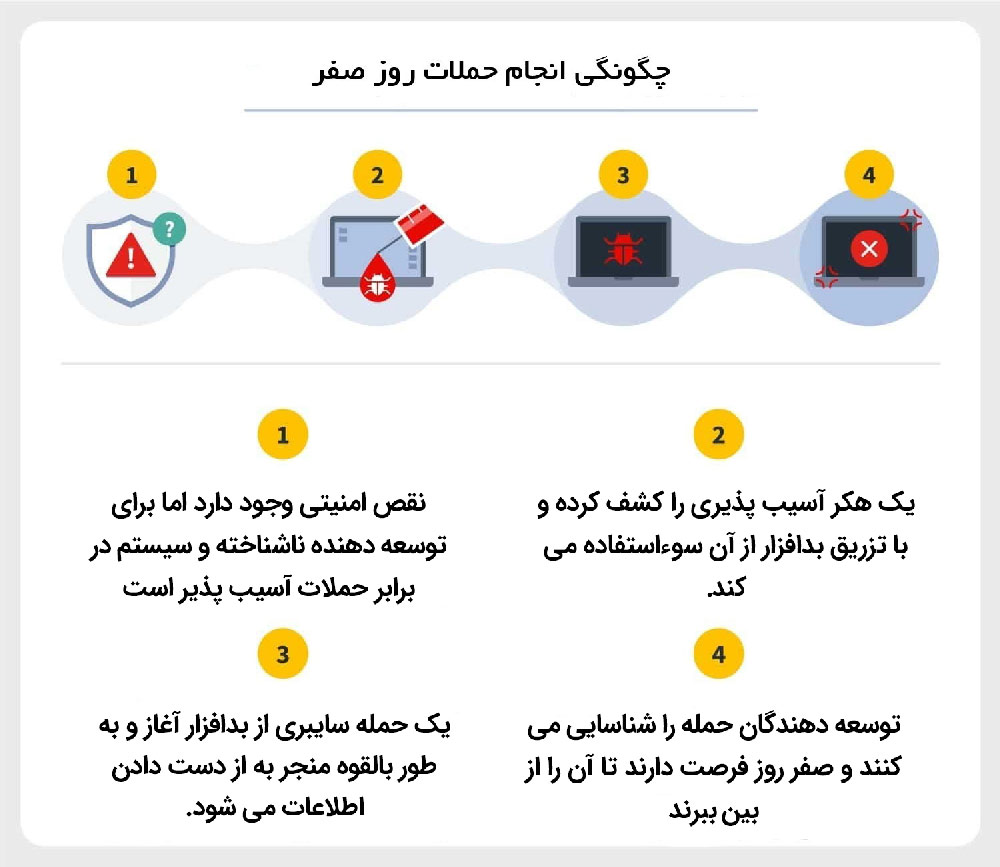

چگونه یک حمله روز صفر عمل می کند؟

با وجود تفاوت های جزیی، اکثر حملات به شرح زیر عمل می کنند:

مرحله 1: توسعه دهندگان یک سیستم ایجاد می کنند. این سیستم حاوی یک آسیبپذیری است که توسعهدهندگان از آن اطلاعی ندارند.

مرحله 2: پس از فعال شدن سیستم، هکر (که گاهی اوقات "عامل تهدید" یا "بازیگر مخرب" نامیده می شود) یک آسیب پذیری را در سیستم کشف می کند.

مرحله 3: هکر کدهای مخرب را می نویسد و اجرا می کند تا از آسیب پذیری سوء استفاده کند و سیستم را دچار نقص نماید.

مرحله 4: توسعه دهندگان یا افراد عادی متوجه مشکل جدی می شوند و مشکل را با یک پچ برطرف می کنند.

گاهی اوقات، هکری که آسیب پذیری روز صفر را کشف کرده و هکری که به سیستم حمله می کند افراد متفاوتی هستند. برخی از هکرها اطلاعات را از طریق بازار سیاه به سایر هکرها می فروشند. بازار سیاه در وب تاریک (dark web) وجود دارد (dark web بخشی از اینترنت است که با موتورهای جستجو مانند گوگل، یاهو و بینگ نمی توانید به آنها دسترسی پیدا کنید. افراد از طریق مرورگرهای غیر قابل شناسایی مانند Tor به dark web دسترسی دارند).

برخی از شرکت های امنیت سایبری نیز به دنبال حفره های امنیتی برای فروش آن اطلاعات به صاحبان همان سیستم هستند. این شرکتها، دادههای به دست آمده را در بازارهای «سفید» یا «خاکستری» میفروشند. (تفاوتها بین بازارهای سفید، خاکستری و سیاه، بسته به قوانین امنیت سایبری کشور شما متفاوت است).

تصویر(1)

اکنون با آسیب پذیری یا همان حملات روز صفر و نحوه کار کرد آن آشنا شدید، حالا این سوال مطرح می شود که چگونه هکرها به سیستم نفوذ خواهند کرد. در حالی که هیچ روش معمولی برای انجام این کار وجود ندارد اما بسیاری از هکرها از موارد زیر استفاده می کنند:

1-منطق فازی (Fuzzing)

Fuzzing یا منطق فازی یک تکنیک brute-force است و راه های متفاوتی برای مقابله با آن وجود دارد که می توانید برای مشاهده راهکارهای مقابله با آن، اینجا کلیک نمایید.

هکرها برای یافتن حفرههای سیستم از آن استفاده میکنند. هنگامی که یک هکر هدفی را مشخص می نماید، با استفاده از نرم افزار، داده های تصادفی را در فیلد های ورودی سیستم (فیلد های متنی که افراد اطلاعات را در آن وارد می کنند) بدون وقفه وارد می کند سپس به دنبال ایراد، راه نفوذ یا حفرهای در کدها می گردد.

بسیاری از تکنیکهای فازی به فیلدهای ورودی موجود در سایت هدف، با پاسخ های تصادفی، بیمعنی یا نامعتبر که امکان اسپم شدن دارند، حمله میکنند. به عنوان مثال، اگر یک فیلد متنی برای وارد کردن سن داشته باشید، یک هکر آزمایش می کند که سیستم شما با قرار دادن اعداد "-94" یا "@45" چگونه پاسخ می دهد.

2-مهندسی اجتماعی

مهندسی اجتماعی یک تکنیک دستکاری (اعمال نفوذ) است که هکرها برای دسترسی به یک سیستم، از آن استفاده می کنند.

انواع مختلفی از مهندسی اجتماعی وجود دارد، از جمله:

- بهانه سازی: وقتی شخصی از بهانه سازی استفاده می کند، با ایجاد یک سناریوی قابل باور سعی در جلب اعتماد کاربر دارد. برای مثال، ممکن است وانمود کنند که از دپارتمان فناوری اطلاعات شرکت یا سازمانی معتبر هستند و رمز عبور را از کاربر درخواست نمایند.

- طعمه: وقتی هکر شخصی را طعمه در نظر میگیرد، سعی میکند با ترغیب وی به تعامل با مطالب جعلی، سیستم او را تحت تاثیر قرار دهد. به عنوان مثال، در سال 2018، یک هکر چینی، سی دی مرموزی را برای چندین مقام ایالتی و محلی ایالات متحده ارسال کرد. هدف فریب دادن مقامات بود تا محتوای سی دی را از روی کنجکاوی باز کنند.

- فیشینگ: وقتی هکر شخصی را هدف قرار می دهد، هویت یک فرد آشنا و مورد اعتماد او را جعل می کند تا کاربر برای ارائه اطلاعات محرمانه متقاعد شود. سپس کافی است یک فایل مخرب را باز نموده یا روی یک لینک کلیک کند.

حمله فیشینگ چیست؟

فیشینگ نوعی از حمله "مهندسی اجتماعی" است که اغلب برای سرقت اطلاعات کاربر از جمله شماره کارت اعتباری و رمز آن استفاده می شود. این نوع حمله زمانی اتفاق میافتد که یک مهاجم، خود را به عنوان یک فرد قابل اعتماد نشان میدهد و از قربانی می خواهد تا یک ایمیل، پیام فوری یا پیام متنی را باز کند. سپس با حیله، گیرنده را فریب می دهد تا روی یک لینک مخرب کلیک کند که می تواند منجر به نصب بدافزار، مسدود شدن سیستم به عنوان بخشی از حمله باج افزار یا افشای اطلاعات حساس شود.

برای مثال، اگر منتظر ایمیلی از «help@example.com» بودید، یک هکر ممکن است از آدرس ایمیل «help@exxample.com» برای ارتباط استفاده کند. از آنجایی که 38 درصد از حملات سایبری به شرکتهای آمریکایی در سال 2019، از طریق فیشینگ انجام شده است، بسیاری از شرکتها با ابزارهای پیشگیری از کلاهبرداری، از خود در برابر فیشینگ محافظت میکنند. هنگامی که یک هکر از مهندسی اجتماعی برای نفوذ به سیستم استفاده می کند، سعی دارد تا "آسیب پذیری های روز صفر" را از طریق ورود به ناحیه کاربری هک شده، بیابد.

اهداف مشترک

هکر لزوما یک میلیونر را برای هک کردن انتخاب نمی کند، هکر ها هر فرد یا سازمانی که برای آنها سود داشته باشد را هدف قرار می دهند. در بیان اهداف آنها موارد زیر پر رنگ تر می باشند:

- سازمان هایی که دارای امنیت سایبری ضعیف هستند.

- سازمانهایی که دادههای شخصی را مدیریت میکنند (به ویژه آدرسها، شمارههای امنیتی اجتماعی (SSN ها)، نام قانونی و تاریخ تولد مشتری).

- سازمان های دولتی.

- سازمان هایی که اطلاعات محرمانه دارند.

- سازمان هایی که برای مشتریان نرم افزار یا سخت افزار ایجاد می کنند (زیرا می توانند از فناوری آنها برای هک مشتریان استفاده نمایند).

- سازمان هایی که در حوزه دفاعی فعالیت می کنند.

بسیاری از هکرها به دنبال اهداف آسان با بازدهی و سودآوری بالا هستند زیرا می خواهند با کمترین تلاش و ریسک، بیشترین درآمد را داشته باشند.

هر هکر با روش متفاوتی کار می کند ولی اکثر آنها این موارد را هدف قرار می دهند:

- سیستم عامل ها

- مرورگرهای وب

- سخت افزار و firmware

- نرم افزارهای کاربردی

- دستگاه های اینترنت اشیا (IoT)

مثال ها

از سال 2020، افراد و سازمان ها بیش از 677 میلیون بدافزار را شناسایی کرده اند که افزایش 2317.86 درصدی نسبت به سال 2010 نشان می دهد، زمانی که تنها 28 میلیون بدافزار شناسایی شده بود. طبق تحقیقات موسسه Ponemon، نزدیک به 48 درصد از سازمانها در دو سال گذشته، نقض اطلاعات را تجربه کردهاند. 62 درصد از این سازمان ها قبل از حمله، از آسیب پذیری اطلاعی نداشته اند (به این معنی که "حملات روز صفر" بودند).

اگرچه بیشتر سازمانها جزئیات حملات خود را علنی نمیکنند اما اطلاعات و اخبار بسیاری از حملات، در چند سال گذشته به بیرون درز کرده است. به عنوان مثال:

هک گوگل کروم ۲۰۲۱

در آوریل 2021، گوگل یک به روز رسانی برای مرورگر گوگل کروم خود در دستگاه های ویندوز، لینوکس و مک منتشر کرد. این به روز رسانی یک آسیب پذیری روز صفر را که یک هکر از آن سوء استفاده کرده بود، رفع کرد. گوگل این آسیبپذیری را «CVE-2021-21224» نامید.

اگرچه گوگل جزئیات کامل این حمله را منتشر نکرد، اما CVE-2021-21224 به هکر اجازه می دهد تا کد را در sandbox (سندباکس مکانیزم امنیتی است که در آن یک محیط مجزا و محدود ایجاد میشود و عملکردهای خاصی در آن ممنوع می باشد. زمانی که از کدهای آزمایش نشده یا برنامه های غیرقابل اعتماد استفاده می شود، اغلب از آن بهره می برند) از طریق یک صفحه HTML دستکاری شده، اجرا کند.

هک Zoom در سال 2020

در جولای 2020، شرکت امنیت سایبری 0patch گزارش داد که یک فرد ناشناس آسیبپذیری روز صفر را در Zoom شناسایی کرده است. این آسیب پذیری به هکرها اجازه میدهد تا پس از ورود به Zoom، از طریق ریموت (اتصال از راه دور)، کد را با کلیک کردن روی لینک یا باز کردن بدافزار توسط کاربر، اجرا کنند. این آسیبپذیری فقط در رایانههایی که از ویندوز 7 یا نسخههای قبلی آن استفاده می کردند وجود داشت.

پس از اطلاع از آسیبپذیری، 0patch اطلاعات را در اختیار Zoom قرار داد و توسعهدهندگان Zoom در کمتر از 24 ساعت، یک پچ امنیتی برای این رفع مشکل منتشر کردند.

حمله به Microsoft Word در سال 2016/2017

در سال 2016، رایان هانسون (یک محقق امنیتی و مشاور از Optiv) یک آسیبپذیری روز صفر را در Microsoft Word شناسایی کرد. این آسیبپذیری (معروف به «CVE-2017-0199») به مهاجم اجازه میداد تا پس از دانلود یک فایل Word توسط کاربر، اسکریپتهای مخرب را اجرا کرده و بدافزار را روی رایانه کاربر نصب کند.

به گزارش رویترز، هکرها از CVE-2017-0199 برای سرقت حساب های بانکی میلیون ها نفر، قبل از اینکه توسعه دهندگان مایکروسافت آن را در سال 2017 اصلاح کنند، استفاده کردند. جالب اینجا است که هانسون تنها فردی نبود که CVE-2017-0199 را کشف کرد، در آوریل 2017، محققان McAfee و FireEye هر دو گزارش دادند که این آسیب پذیری را یافته اند.

حمله Stuxnet در سال 2010

در سال 2010، استاکس نت چندین تاسیسات (از جمله تاسیسات هسته ای) را در ایران هدف قرار داد. استاکس نت یک کرم کامپیوتری بود که کامپیوترهای ویندوزی را از طریق USB که حاوی بدافزار بود آلوده می کرد. سپس بدافزار Stuxnet با هدف قرار دادن "کنترلکنندههای منطقی قابل برنامهریزی" (PLC)، به ماشینها حمله می کرد. PLC ها فرآیندهای ماشین را خودکار می کنند، به این معنی که استاکس نت می تواند در ماشین آلات هدف خود تداخل ایجاد کند.

به گفته McAfee، استاکسنت چندین تصفیهخانه آب، نیروگاه، خطوط گاز و سانتریفیوژها را در تاسیسات غنیسازی اورانیوم نطنز تخریب کرد و همچنین نسلهای زیادی از جمله Duqu (یک بدافزار که دادهها را از رایانههای هدف سرقت می کند) را ایجاد کرد.

چرا حملات روز صفر خطرناک هستند؟

یک حمله روز صفر می تواند تأثیر مالی، عملیاتی و حقوقی ویرانگری داشته باشد. بر اساس گزارش های به دست آمده در سال 2021، شرکت verizon حدود 95% از داده های خود را توسط حمله هکرها، از دست داد. میزان ضرر ها حاصل شده به قرار زیر می باشد:

- بین 250 تا 984,855 دلار در حملات مخرب به ایمیل تجاری (BEC)

- بین 148 تا 1594648 دلار در حوادث نقض داده های رایانه ای (CDB)

- بین 69 تا 1155755 دلار در حوادث باج افزار

با این حال، حملات روز صفر، حتی اگر منابع مالی شرکت ها را به خطر نیندازد همچنان مخرب هستند. به طور مثال:

حملات می توانند برای روزها، ماه ها یا حتی سال ها ناشناخته بمانند

از آنجایی که آسیبپذیریهای روز صفر برای توسعهدهندگان ناشناخته هستند، بسیاری از سازمانها تا مدتها پس از حمله نمیدانند که مهاجم چه زمانی به سیستمهای آنها نفوذ کرده و ممکن است قبل از اینکه بتوان هکرها را متوقف یا شناسایی کرد بارها و بارها از سیستم سوء استفاده کنند.

رفع آسیبپذیریها می تواند دشوار باشد

هنگامی که مدیر متوجه شد که یک هکر سیستم را به خطر انداخته است، باید منشا این آسیب را پیدا کند. از آنجایی که بسیاری از سازمانها از چندین سیستم استفاده میکنند، پیدا کردن و رفع ایراد ممکن است کمی زمانبر باشد.

هکرها می توانند از آسیب پذیری ها برای سرقت داده های مالی یا اطلاعات بانکی استفاده کنند.

بسیاری از مهاجمان برای سرقت داده های مالی یا اطلاعات بانکی وارد سیستم می شوند. برخی از هکرها این داده ها را به شخص دیگری می فروشند، در حالی که برخی دیگر از این اطلاعات مالی برای سرقت پول استفاده می کنند.

مجرمان می توانند از آنها برای باج گرفتن نیز استفاده کنند

در حالی که بسیاری از هکرها از حملات روز صفر برای سرقت داده ها استفاده می کنند، برخی دیگر از طریق حملات (Distributed Denial of Service (DDoS و سایر تکنیک ها، برای باج گرفتن بهره می برند. در حملات DDoS، هکر وب سایت مورد نظر را با ارسال درخواست های متعدد و مکرر درگیر می کند تا از دسترس خارج شود.

مجرمان می توانند مشتریان وب سایت را هدف قرار دهند

اگر سایتی نرمافزار یا سختافزار را تنها به کاربران اختصاصی خود می فروشد (یعنی برای خرید سرویس باید در سایت عضو شوید و اطلاعات خود را وارد نمایید)، هکرها میتوانند به سیستم نفوذ کرده و از آن برای حمله به مشتریان استفاده کنند. اخیراً به وب سایت نرم افزار Kaseya نفوذ شد و از سیستم آن، برای حمله به 800 تا 1500 مشتری به وسیله باج افزار استفاده کرده اند.

چگونه می توان یک حمله روز صفر را شناسایی نمود؟

از آنجایی که هر حمله روز صفر متفاوت عمل می کند، هیچ راه درست و مشخصی برای شناسایی آنها وجود ندارد. با این حال، روش های رایج بسیاری وجود دارد که سازمان ها، حملات را شناسایی می کنند. شش روش شناسایی این نوع حملات به شرح ذیل است:

1. اسکن آسیب پذیری

اسکن آسیبپذیری، فرآیند جستجو برای آسیبپذیریهای روز صفر در سیستم است. هنگامی که آسیب پذیری پیدا شد، قبل از اینکه هکرها بتوانند از آن سوء استفاده کنند، باید اصلاح شود.

اسکن آسیب پذیری می تواند یک فعالیت مستقل یا بخشی منظم از فرآیند توسعه باشد. بسیاری از سازمان ها، اسکن آسیب پذیری خود را به شرکت های تخصصی امنیت سایبری می سپارند.

2. جمع آوری اطلاعات کاربران و نظارت بر آنها

از آنجایی که کاربران یک سیستم به طور منظم با آن تعامل دارند، ممکن است قبل از صاحبان وب سایت، مشکلات احتمالی را تشخیص دهند. طبیعتا باید گزارشهای کاربران سیستم، مانند گزارشهای مربوط به ایمیلهای مشکوک، پنجرههای pop-ups یا اعلانهای مربوط به حمله به رمز عبور، پیگیری شود.

3. عملکرد وب سایت را باید تحت نظر داشت

بر اساس گزارش 2021 Verizon، بیش از 20٪ از حملات سایبری، نرم افزارهای تحت وب را هدف قرار می دهند. در حالی که همیشه نمی توان تشخیص داد که آیا هکرها به برنامه وب یا وب سایت نفوذ کرده اند یا خیر. با استفاده از نشانه های زیر می توان حمله را شناسایی نمود:

- نمی توانید وارد ناحیه کاربری خود به عنوان ادمین شوید.

- ظاهر وب سایت تغییر کرده است.

- وب سایت بازدیدکنندگان را به یک وب سایت ناشناخته هدایت می کند.

- عملکرد وب سایت به طور غیرمنتظره ای کاهش می یابد.

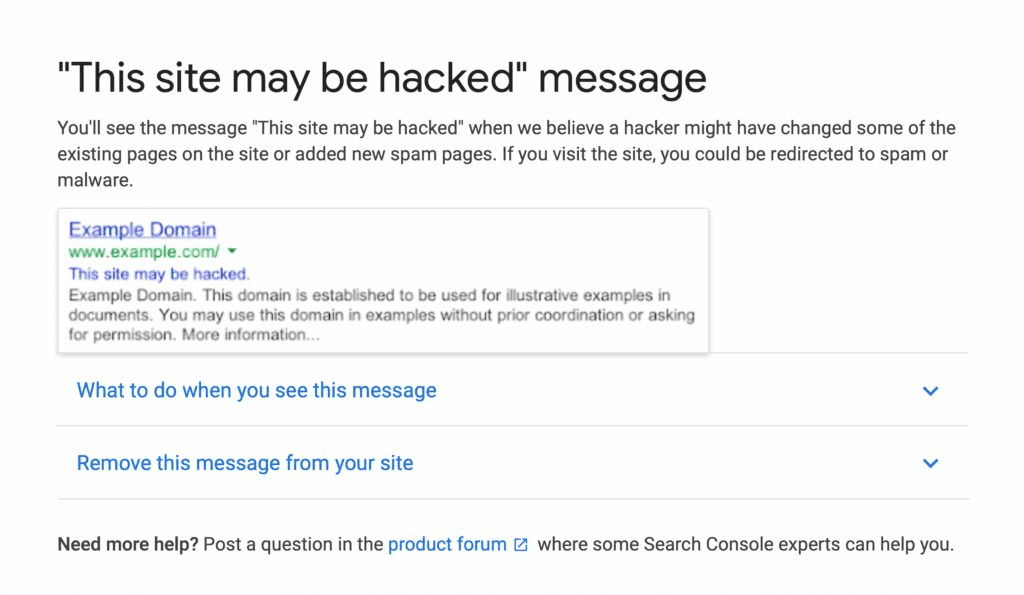

- هشدار هایی در مورد سایت در موتورهای جستجو و مرورگر مشاهده خواهید کرد، مانند تصویر زیر:

تصویر(2)

4. رصد مداوم سیستم (Retro Hunting)

به فرآیند جستجو برای گزارشات حملات سایبری و بررسی اینکه آیا سازمان تحت تأثیر حمله قرار گرفته است یا خیر، رصد مداوم سیستم یا Retro Hunting می گویند. برای بهره وری بیشتر از این قابلیت، موارد زیر حائز اهمیت هستند:

- همه ایمیلهای فروشندگان نرمافزار را به صندوق ورودی مرکزی هدایت و آنها را مرتباً برای اطلاع یافتن از نقصهای امنیتی اسکن کنید.

- به صورت روزانه اخبار مرتبط با حملات جدید به سازمانهای مشابه را جستجو نمایید.

- جزئیات حملات اخیر را مطالعه نموده و از توسعه دهندگان برای بررسی اینکه آیا سیستم می تواند در برابر حمله مشابه مقاومت کند یا خیر راهنمایی بگیرید.

5. بررسی مداوم کاهش سرعت شبکه

هنگامی که یک هکر از طریق بدافزار به یک سیستم دسترسی پیدا می کند، گاهی اوقات افزایش ترافیک شبکه و اتصال اینترنت قربانی را کند می کند. بنابراین، نظارت بر سرعت شبکه، می تواند حمله ای که در حال وقوع است را شناسایی کند.

6.بررسی عملکرد نرم افزار

هنگامی که شخصی از طریق آسیبپذیری به سیستم دسترسی پیدا میکند، کدی که به نرمافزار تزریق میکند میتواند برنامه را کند کرده، نحوه عملکرد آن را تغییر دهد یا ویژگیهای آن را از کار بیندازد. طبیعتا، می توان با مشاهده تغییرات مهم یا غیرقابل توجیه در سیستم، یک حمله روز صفر را شناسایی نمود.

چگونه باید از سیستم خود در برابر حملات روز صفر محافظت نمود؟

از آنجایی که در زمان این نوع حملات، مدیر سیستم نمی تواند کاری انجام دهد و برای اصلاح آن باید منتظر توسعه دهنده باشد، این نوع حملات بسیار ترسناک هستند. بهترین راه حل در برابر حملات روز صفر، آمادگی بهتر است. در ادامه هشت روش ارائه شده که می توانید با استفاده از آنها، سیستم های خود را در برابر حملات روز صفر محافظت کنید.

1. استفاده از نرم افزار امنیتی

نرم افزار امنیتی سیستم را در برابر ویروس ها، نفوذهای مبتنی بر اینترنت و سایر تهدیدات امنیتی محافظت می کند. در حالی که هر نرم افزار، انواع مختلفی از امکانات حفاظتی را ارائه می دهد، اکثر آنها می توانند فایل های دانلود شده را برای بدافزار اسکن نموده، کاربران غیرمجاز را بلاک کرده و داده ها را رمزگذاری کنند.

برخی از شرکت های نرم افزارهای امنیتی نیز نرم افزارهای تخصصی را برای وب سایت ها توسعه می دهند. به عنوان مثال، اگر از وردپرس (مانند 40٪ وب سایت ها) استفاده می نمایید، می توانید سایت خود را با استفاده از موارد زیر محافظت کنید:

- نرم افزار نظارت بر یکپارچگی فایل (File Integrity Monitoring (FIM) software)

- افزونه هایی که به دنبال نظرات مشکوک هستند (مانند Astra Web Security و WP fail2ban)

- افزونه هایی که از سایت در برابر حملات brute force محافظت می کنند

- یک شبکه توزیع محتوا (CDN)

از طرف دیگر، می توان از یک پلاگین امنیتی متداول، مانند Sucuri یا Wordfence استفاده نمود.

2. نصب به روز رسانی جدید نرم افزارها

از آنجایی که هکرها، اغلب آسیبپذیریها را در کدهای قدیمی پیدا میکنند، بهروزرسانی وبسایت، برنامههای کاربردی وب و نرمافزار، کلیدی برای ایمن نگه داشتن سیستمها است. نسخه های جدید از سیستم شما محافظت می کنند زیرا:

- آنها حاوی پچ هایی برای آسیب پذیری های امنیتی شناخته شده (از جمله حملات روز صفر) هستند.

- آنها بخشهای قدیمی یا استفاده نشده برنامههایی که هکرها میتوانند از آنها سوءاستفاده کنند، حذف خواهند کرد.

- اقدامات امنیتی سایبری جدیدی را برای حفظ امنیت کاربران معرفی می کنند.

- اشکالات جزئی که در برابر fuzzing آسیب پذیر هستند برطرف می کنند.

3. استفاده از میزبانی وب (هاست) امن

هکرها روزانه بیش از 127000 وب سایت را هک می کنند. از آنجایی که هکرها می توانند از طریق افزونه ها، قالب سایت یا نسخه های قدیمی وردپرس به سایت نفوذ کنند، وب سایت های وردپرس اهداف اصلی آنها هستند.

می توانید با استفاده از یک سرویس دهنده میزبانی امن از تشکیلات خود محافظت کنید، در هاست های میهن وب هاست موارد امنیتی زیر اعمال شده است:

- تله گذاری روی پورت و وب

- تشخیص بدافزار و حذف آن

- فایروال برنامههای تحت وب (WAF)

- استفاده از کپچا (CAPTCHA) برای تمیز دادن بین ترافیک تولید شده توسط انسان و ربات

- محفاظت در برابر DDoS

- پشتیبان گیری خودکار (هفتگی)

- ضمانت امنیتی

- و غیره…

تصویر(3)

امکانات امنیتی هاست های میهن وب هاست را می توانید از طریق لینک زیر مشاهده نمایید:

امکانات امنیتی سرویس های میهن وب هاست

همچنین هاست های مناسب وردپرس از طریق لینک های زیر در دسترس هستند:

در نظر داشته باشید تمامی هاست های لینوکسی میهن وب هاست برای وردپرس مناسب هستند و برای استفاده از این CMS بهینه سازی شده اند.

4. استفاده از فایروال

فایروال ها به زبان ساده، دیوارهای دیجیتال بین سیستم شما و دنیای بیرون هستند. فایروال ها یک لایه حفاظتی اضافی به سیستم اضافه می کنند زیرا هکرها باید قبل از اینکه بتوانند به سیستم حمله کنند، فایروال را دور بزنند.

انواع مختلفی از فایروال ها وجود دارد که می توان از بین آنها انتخاب نمود. از جمله این موارد می توان به فایروال های شخصی، بسته های امنیتی، دولتی، برنامه های تحت وب و فایروال های Next-Generation (NGFW) اشاره کرد.

یکی از فایروال های مورد استفاده در هاست های میهن وب هاست CSF است که می توانید برای آشنایی بیشتر با این فایروال مقاله زیر را مطالعه نمایید:

5. استفاده از قانون کمترین دسترسی

افراد سازمان شما، فقط باید به داده ها، سخت افزارها و نرم افزارهایی دسترسی داشته باشند که برای انجام وظایف معمول کاری خود به آن نیاز دارند. قانون کمترین دسترسی، نقاط ورودی کمتری را برای هکر هایی که از مهندسی اجتماعی استفاده میکنند، ایجاد نموده و تعداد افرادی را که دسترسی مدیریتی به هر سیستم دارند، محدود میکند.

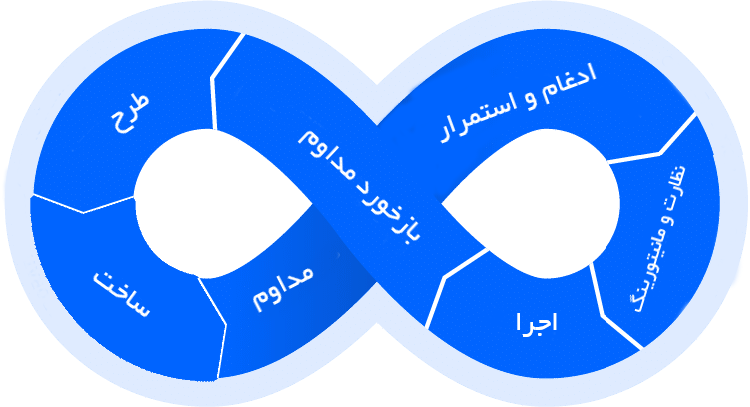

6. تغییر وضعیت به روش توسعه DevOps

DevOps رویکردی است که از سیستم توسعه مستمر برای به روز رسانی مداوم برنامه ها استفاده می کند. با این کار می توان امنیت خود را در برابر حملات روز صفر افزایش داد زیرا شما را مجبور می کند تا سیستم خود را دائما به روز کنید و تغییر دهید.

به طور خلاصه، چرخه حیات توسعه DevOps به صورت زیر است:

تصویر(4)

7. آموزش موارد امنیتی به کاربران

آموزش موارد امنیتی به کارکنان، موجب می شود که آنها تکنیک های مهندسی اجتماعی و تهدیدات امنیتی را شناسایی کنند.

آشنایی با حملات به آنها کمک می کند تا در صورت بروز مشکل امنیتی، آن را سریعا به فرد مناسب اطلاع داده و بدون ترس یا دادن اطلاعات به هکرها، عمل کنند.

8. استفاده از VPN

شبکههای خصوصی مجازی (VPN) سرورهای واسطی هستند که هنگام مرور اینترنت، از داده ها، آدرس IP و دادههای کاربر محافظت میکنند. استفاده از VPN، نفوذ هکرها به سیستم از طریق مرورگر را دشوارتر می کند زیرا VPN ها اطلاعات کمتری دارند تا از آنها بر ضد شما استفاده کنند.

VPN ها به صورت زیر عمل می کنند:

تصویر(5)

خلاصه

حملات روز صفر به طور فزاینده ای رواج پیدا کرده اند و یک نگرانی طبیعی برای سازمان ها در سراسر جهان ایجاد می کنند. با این حال، اقداماتی وجود دارد که می توانید برای کاهش خطر حمله انجام دهید از جمله:

1 - آموزش کارکنان خود برای شناسایی و پاسخ به حملات.

2- استفاده از اقدامات امنیت سایبری مانند VPN ها، نرم افزارهای امنیتی و فایروال ها.

3- فرآیند توسعه سیستم خود برای به روز رسانی منظم.

4- دسترسی به کنترل داده ها و سیستم های آسیب پذیر.

5- استفاده از خدمات میزبانی وب ایمن (مانند میهن وب هاست).