آشنایی با انواع حملات مهندسی اجتماعی در بانکداری میتواند شما و ذهنتان را در برابر این نوع حملات آماده نماید. کارکنان حوزه بانکداری و امور مالی به دلیل دسترسی مستقیم به دادههای حساس و منابع دیجیتال، در خط مقدم حملات مهندسی اجتماعی قرار دارند. مجرمان سایبری با استفاده از روشهای پیچیده و گاه مبتنی بر هوش مصنوعی، این افراد را به اهداف اصلی خود تبدیل میکنند.

حملات مهندسی اجتماعی یکی از انواع حملات سایبری هستند که به جای بهرهگیری از نقصهای فنی، بر فریب روانی قربانی تمرکز دارند. هدف این حملات سایبری در بانکداری معمولاً سرقت اطلاعات حساس، دسترسی به حسابهای کاربری یا متقاعدسازی فرد هدف برای باز کردن مسیر منابع محافظتشده سیستم است.

با انتشار عمومی ChatGPT در اواخر سال ۲۰۲۲، حملات مهندسی اجتماعی پیچیدهتر از گذشته شدند. مجرمان سایبری توسط فناوری هوش مصنوعی، تاکتیکهای خود را به طور قابلتوجهی ارتقاء دادند. طبق گزارشات منتشر شده از زمان عرضه ChatGPT، تعداد ایمیلهای فیشینگ با افزایشی ۱۲۶۵ درصدی مواجه شده است؛ رقمی که آغاز عصری جدید از حملات سایبری مبتنی بر هوش مصنوعی مولد را نشان میدهد.

تصویر(1)

مهندسی اجتماعی تهدیدی جدی برای سازمانها و افراد به شمار می رود. تخمینها حاکی از آن است که ۹۰ درصد حملات سایبری موفق، از طریق فیشینگ ایمیلی آغاز میشوند. در همین راستا، حمله «Business Email Compromise» یا BEC که بدون نیاز به بدافزار انجام میشود، بین سالهای ۲۰۱۳ تا ۲۰۲۳، حدود ۵۰ میلیارد دلار ضرر مالی در سطح جهانی ایجاد کرده است. همچنین ۶۸ درصد از رخنههای امنیتی، با عامل انسانی غیرمخرب مانند قربانیشدن در برابر حملات مهندسی اجتماعی، مرتبط بودهاند.

این آمارها نشان میدهند که شناسایی و مهار حملات SE (مخفف Social Engineering) باید به یکی از اولویتهای اصلی تیمهای مقابله با حوادث و مدیران فناوری اطلاعات در سطح جهانی تبدیل شود.

رایجترین حملات مهندسی اجتماعی در بانکداری و علیه کارکنان

تصویر(2)

کارکنان صنعت بانکداری همواره یکی از اهداف اصلی حملات مهندسی اجتماعی محسوب میشوند. بانک ها به دلیل نگهداری اطلاعات حساس مشتریان و منابع مالی گسترده، جذابیت ویژهای برای مجرمان سایبری دارند. مهاجمان علاوه بر کارکنان بانک، مشتریان آنها از جمله کاربران بانکها و شرکتهای بیمه را نیز هدف قرار میدهند تا به داراییهای دیجیتال دسترسی پیدا کنند.

در حالیکه انواع متعددی از حملات مهندسی اجتماعی وجود دارد، در ادامه چهار روش رایج که به طور ویژه کارکنان مالی را هدف قرار می دهند، معرفی خواهند شد:

فیشینگ (Phishing)

فیشینگ یکی از متداولترین روشهای حملات مهندسی اجتماعی در بانکداری است که عمدتاً از طریق ایمیل انجام میشود. در این روش، مهاجم تلاش میکند اطلاعات حساسی مانند دادههای بانکی، نام کاربری و رمز عبور را به دست آورد یا قربانی را به نصب بدافزارهایی مانند keylogger که فعالیتهای کاربر را ثبت میکند، ترغیب نماید.

در حملات فیشینگ، ایمیلهای جعلی به گونهای طراحی میشوند که شبیه مکاتبات رسمی از سوی نهادهای معتبر مالی به نظر برسند. در حوزه بانکداری، مهاجمان معمولاً پیامهایی ارسال میکنند که ظاهراً از طرف بانک قربانی هستند و از او میخواهند برای جلوگیری از غیرفعال شدن حساب، رمز عبور خود را فوراً تغییر دهد یا اطلاعات هویتی خود را تأیید کند.

وقتی هدف حملات مهندسی اجتماعی در بانکداری، کارکنان بانک هستند، این ایمیلها اغلب با جعل هویت تیم فناوری اطلاعات داخلی، مدیران ارشد، مشتریان مهم یا نهادهای نظارتی ارسال میشوند. حملات معمولاً با ساخت نسخههای جعلی از پورتالهای داخلی بانک یا درخواست اسناد محرمانه همراه هستند.

فیشینگ هدفمند (Spear Phishing)

یکی دیگر از حملات مهندسی اجتماعی در بانکداری، فیشینگ هدفمند است. Spear Phishing، نوعی از فیشینگ است که با دقت بسیار بالا و بر اساس اطلاعات شخصی یا سازمانی طراحی میشود. برخلاف حملات عمومی، مهاجمان در این روش توسط تکنیکهای اطلاعاتی متنباز (OSINT)، دادههایی مانند نام کارمندان، سمتهای شغلی و فرآیندهای داخلی سازمان را از منابع عمومی استخراج مینمایند. با تکیه بر این اطلاعات، ایمیلهای فریبنده طراحی میکنند که دقیقا مشابه پیامهای رسمی از سوی تیم IT بانک به نظر میرسند و مخاطبان آنها معمولاً کارکنان سایر بخشها مانند مالی یا مدیریت ارشد است. این ایمیلها اغلب حاوی لینکهای مخرب یا درخواستهای فوری هستند که از اعتماد درونسازمانی سوءاستفاده میکنند.

حملات صید نهنگ (Whaling)

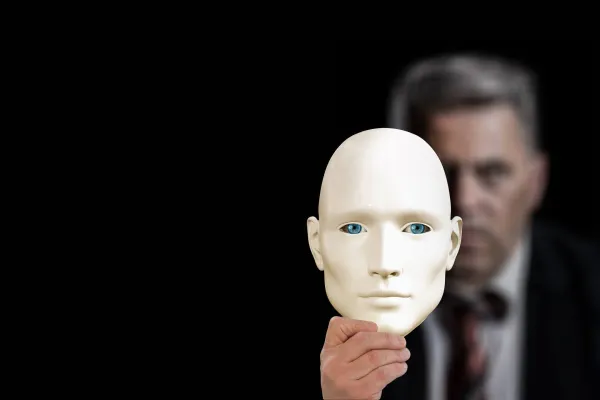

تصویر(3)

در حالیکه فیشینگ هدفمند، کارکنان خاص یا بخشهای مشخصی از یک سازمان را نشانه میگیرد، حملات صید نهنگ یا Whaling افراد ردهبالا در صنعت بانکداری و مالی را هدف قرار میدهد که میتواند شامل افرادی مانند مدیرعامل (CEO)، مدیر مالی (CFO) یا رؤسای هیئتمدیره باشد. این نوع حملات مهندسی اجتماعی در بانکداری که با نام "کلاهبرداری مدیرعامل" (CEO fraud) نیز شناخته میشود، نیازمند صرف زمان زیاد از سوی مهاجمان برای جمعآوری اطلاعات دقیق درباره قربانی است.

مهاجمان با بهرهگیری از روشهای متنباز (OSINT)، ساختار تجاری سازمان و ردپای دیجیتال مدیران ارشد را در شبکههای اجتماعی، پایگاه دادههای عمومی، بانکهای ایمیل یا منابع دولتی بررسی میکنند. هدف آنها طراحی ایمیلهایی است که کاملاً مشابه مکاتبات واقعی و رسمی سازمان باشند.

ایمیلهای طراحیشده، نهتنها از قالبهای گرافیکی حرفهای برخوردار هستند بلکه از لحن و سبک نگارشی منطبق با شخصیت و شیوه نوشتاری مدیر هدف استفاده میکنند. همین سطح از شخصیسازی، موجب افزایش ضریب نفوذ و فریب کارکنان خواهد شد و ممکن است منجر به انتقال مبالغ بالا یا افشای اطلاعات کلیدی سازمان شود.

این نوع حملات مهندسی اجتماعی در بانکداری معمولاً با ظاهر ایمیل مشابه پیام های مدیرعامل یا یکی از اعضای ارشد مدیریت ارسال میشوند و انجام اقداماتی فوری و حساس را درخواست میکنند؛ اقداماتی مانند:

-

تایید حواله اضطراری برای نهاییسازی یک قرارداد مهم یا مشارکت استراتژیک

-

درخواست دسترسی به سامانههای مالی یا زیرساختهای IT

-

انتشار اطلاعات محرمانه درباره شرکای تجاری یا پروژهها

-

نادیدهگرفتن پروتکلهای امنیتی برای انجام یک تراکنش «ویژه» یا با ارزش

اعتبار بالای فرستندهای که جعل شده، اغلب باعث میشود کارکنان بدون بررسی کافی، دستورات را اجرا کنند. همین مسئله، حملات Whaling را به یکی از خطرناکترین تهدیدات در محیطهای مالی تبدیل میکند. پیچیدگی فنی بالا و هدفگذاری دقیق این حملات، شناسایی و مقابله با آنها را دشوارتر میسازد.

کلاهبرداری ایمیلی سازمانی (Business Email Compromise - BEC)

تصویر(4)

کلاهبرداری BEC از نظر ساختار، شباهت زیادی با حملات Whaling دارد اما از مسیر متفاوتی در مهندسی اجتماعی استفاده مینماید. در این روش حملات مهندسی اجتماعی در بانکداری، مهاجم به جای هدفگرفتن مستقیم مدیران ارشد، هویت آنها را جعل میکند.

زنجیره حمله معمولاً با مرحله شناسایی آغاز میشود. مهاجم با بررسی ساختار سازمانی و فرآیندهای مالی، اطلاعات دقیقی مانند سبک نگارش، امضاهای ایمیلی و زمانهای مرخصی درباره مدیران ارشد جمعآوری میکند. این دادهها با تکنیکهای OSINT به دست میآیند و پایهای برای طراحی ایمیلهای بسیار متقاعدکننده با ظاهر رسمی فراهم میسازند.

نمونهای قابلتوجه از حمله BEC، نفوذ به ساختار اداری ایالت کنتاکی در سال ۲۰۲۲ بود که موجب انتقال ۴ میلیون دلار از کمکهای فدرال به حساب بانکی مهاجم شد. این بودجه قرار بود به سازمان خیریه Community Action Council برای کمکهای مسکن اختصاص یابد.

مسیر اصلی حمله، از سلسلهمراتب قدرت در سازمان بهره میبرد. کارمندان سطوح پایینتر، به ویژه در واحد مالی، اغلب احساس میکنند باید فوراً به درخواستهایی که ظاهراً از سوی مدیران ارشد هستند، پاسخ دهند. مهاجمان دقیقاً از همین فشار روانی استفاده میکنند و با طراحی ایمیلهایی مشابه حسابهای رسمی، انتقال اضطراری وجه را درخواست میکنند.

تکنیکهای رایج در حملات BEC

روشهای متنوعی در حملات کلاهبرداری ایمیلی سازمانی (Business Email Compromise) به کار گرفته میشود که همگی بر سوءاستفاده از اعتماد و فوریت متمرکز هستند. مهمترین این تکنیکهای حملات مهندسی اجتماعی در بانکداری عبارتند از:

۱. جعل هویت مدیرعامل (CEO Fraud)

مهاجم با جعل هویت مدیران ارشد مانند مدیر عامل یا مدیر مالی، از کارمندان سطوح پایینتر درخواست انتقال فوری وجه میکند. ماهیت ظاهراً اضطراری پیام و جایگاه فرستنده، معمولاً قربانی را به واکنش سریع بدون راستیآزمایی دقیق وامیدارد.

۲. جعل هویت فروشنده یا تأمینکننده (Vendor Impersonation)

مجرمان سایبری توسط ایمیلی مشابه یکی از تأمینکنندگان سازمان، درخواست پرداخت فاکتورهای جعلی را ارسال میکنند. به عنوان مثال، بخش مالی ایمیلی با این مضمون دریافت میکند: «اطلاعات حساب بانکی ما تغییر کرده؛ لطفاً پرداخت بعدی را به حساب جدید واریز کنید.»

۳. تصاحب حساب کاربری (Account Compromise)

در این روش، مهاجم به ایمیل یکی از مدیران نفوذ کرده و از آن برای ارسال درخواستهای جعلی به بخش مالی استفاده میکند. برای نمونه، کارمند بخش مالی ایمیلی از سمت مدیر مستقیم خود دریافت میکند با این مضمون که «لطفاً همین امروز ۵۰٬۰۰۰ دلار برای نهاییکردن یک قرارداد فوری انتقال بده.»

در تمام این سناریوهای حملات مهندسی اجتماعی، مهاجم با ترکیبی از اعتماد سازمانی و اضطرار ساختگی، قربانی را تحتفشار قرار میدهد تا بیآنکه صحت درخواست را بررسی کند، اقدام کند.

حملات مبتنی بر دیپفیک (Deepfake Attacks)

تصویر(5)

اگرچه دیپفیک در طبقهبندی سنتی حملات مهندسی اجتماعی قرار نمیگیرد اما به واسطه پیشرفتهای هوش مصنوعی به یکی از راه های تهدید قدرتمند در صنعت مالی تبدیل شده است. توسعه معماریهای پیشرفته شبکههای عصبی و فریمورکهای یادگیری ماشین، تولید رسانههای جعلی با کیفیت بالا را برای مهاجمان سادهتر و در دسترستر کرده است.

حملات دیپفیک در مهندسی اجتماعی چگونه عمل میکنند؟

دیپفیک در مهندسی اجتماعی با استفاده از صدا، تصویر یا ویدیوی تولیدشده توسط هوش مصنوعی، فردی را به گونهای شبیهسازی میکنند که از نظر ظاهری یا شنیداری تفاوتی با نسخه واقعی نداشته باشد. در صنعت بانکداری و امور مالی، مهاجمان از این فناوری برای جعل هویت مدیران ارشد (مانند CEO یا CFO)، مشتریان معتبر یا فروشندگان استفاده میکنند تا کارکنان را فریب دهند و آنها را به انجام اقداماتی بدون مجوز مانند انتقال وجه یا افشای اطلاعات حساس وادار کنند.

پیوند دیپفیک و مهندسی اجتماعی

حملات مهندسی اجتماعی (Social Engineering) ذاتاً بر دستکاری روانی افراد و بهرهبرداری از اعتماد انسانی استوار هستند. دیپفیک این دستکاری را با افزودن لایهای از «واقعنمایی مصنوعی» تقویت میکند و تشخیص فریبکاری را به مراتب دشوارتر میسازد.

نمونهای واقعی: دیپفیک صوتی

فرض کنید کارمند بخش مالی تماسی تلفنی از فردی دریافت میکند که دقیقاً با صدای مدیر مالی سازمان (CFO) صحبت میکند و خواستار انتقال فوری وجه به یک حساب مشخص میشود. در سال ۲۰۱۹، یکی از نخستین حملات موفق دیپفیک صوتی توسط نرمافزار مبتنی بر هوش مصنوعی انجام شد؛ در این حمله، صدای جعلی مدیرعامل یک شرکت آلمانی برای فریب مدیر مالی مورد استفاده قرار گرفت و منجر به انتقال ۲۲۰٬۰۰۰ یورو (حدود ۲۴۳٬۰۰۰ دلار) شد. این مورد نمونه ای از دیپفیک در مهندسی اجتماعی می باشد.

دیپفیک ویدئویی؛ ابزار پیشرفته فریب در جلسات مجازی

تصویر(6)

در سال ۲۰۲۴، یکی از حملات برجسته دیپفیک توسط ویدئویی جعلی در جلسهای مجازی رخ داد. مهاجمان با بهرهگیری از هوش مصنوعی، چهره و صدای مدیر مالی (CFO) یک شرکت را به طور کامل بازسازی کردند و از این طریق دستور انتقال مبلغی سنگین را صادر نمودند. زنجیره این حمله شامل مراحل زیر بود:

-

نقشهبرداری دقیق از چهره مدیر مالی و مدلسازی تصویری با کیفیت بالا

-

تولید ویدئوی جعلی آنلاین طی تماس تصویری

-

شبیهسازی الگوی صوتی مطابق با لحن و گفتار مدیر واقعی

با ترکیب این فریب تصویری و صوتی، مهاجمان موفق شدند یکی از کارکنان بخش مالی را متقاعد کنند تا ۲۵ میلیون دلار به حسابی ناشناس منتقل کند. این رویداد نشان داد که حتی پروتکلهای مبتنیبر احراز هویت تصویری نیز در برابر حملات دیپفیک مقاوم نیستند و میتوان آنها را با مهندسی اجتماعی مبتنیبر هوش مصنوعی دور زد.

چرا حملات دیپفیک برای کارکنان بانکها خطرناک هستند؟

این نوع حملات مهندسی اجتماعی در بانکداری به دلیل ویژگیهای خاص خود، تهدیدی جدی برای کارکنان بخش مالی و بانکی محسوب میشوند. در ادامه، دلایل اصلی اهمیت این تهدید بررسی خواهد شد:

- سوءاستفاده از اعتماد سازمانی

کارکنان مالی به پیامها و درخواستهایی که از سوی مدیران ارشد یا مشتریان ویژه دریافت میکنند، اعتماد دارند. دیپفیکها از این اعتماد بهرهبرداری میکنند و با تقلید دقیق چهره یا صدای افراد کلیدی، فریب را باور پذیرتر میسازند. - ایجاد حس فوریت و فشار روانی

مهاجمان با استفاده از عباراتی اضطراری، کارکنان را تحتفشار قرار میدهند تا بدون بررسی صحت درخواست، اقدام کنند. نمونههایی از این جملات شامل موارد زیر است:

• «رسیدگی فوری لازم است.»

• «مهلت بستن قرارداد تا فردا صبح است.»

• «عدم اجرای این انتقال میتواند خسارات مالی و آسیب به اعتبار شرکت در پی داشته باشد.» - دور زدن سازوکارهای امنیتی متداول

ویدئوها و صداهای جعلی، سیستمهای سنتی اعتبارسنجی ایمیل یا تماس تلفنی را دور میزنند زیرا به ظاهر از منابع معتبر و درونسازمانی ارسال میشوند.

با گسترش ابزارهای هوش مصنوعی، حملات مهندسی اجتماعی در بخش مالی و بانکی به سطحی جدید از پیچیدگی رسیدهاند. پنج روش اصلی این حملات شامل فیشینگ، فیشینگ هدفمند (spear phishing)، حمله به مدیران ارشد (whaling)، سوءاستفاده از ایمیلهای تجاری (BEC) و دیپفیک است.

این حملات مهندسی اجتماعی در بانکداری با تکیه بر روانشناسی انسانی و ساختار سلسلهمراتبی سازمانها، از سدهای امنیتی فنی عبور میکنند و خسارات مالی جدی به جا میگذارند.

برای مقابله با این تهدیدات، ترکیب ابزارهای امنیتی و آموزش مستمر کاربران، گامی حیاتی در حفاظت از زیرساختهای مالی به شمار میرود.

نتیجه گیری

حملات مهندسی اجتماعی در بانکداری، به واسطه پیشرفت فناوریهای هوش مصنوعی و ظهور ابزارهایی مانند چتباتها و دیپفیکها، وارد مرحلهای جدید و خطرناک شده است. حملات مهندسی اجتماعی با بهرهگیری از اعتماد، فوریت ساختگی و ظاهر معتبر، کارکنان را وادار به انجام اقداماتی میکنند که میتواند منجر به نشت اطلاعات حساس، انتقال غیرمجاز سرمایه و آسیب جدی اعتبار سازمان شود.

در این شرایط، تنها راهحل، ترکیب آموزش مستمر کارکنان، توسعه فرهنگ امنیتی در سازمان و بهرهگیری از ابزارهای تخصصی تشخیص و پاسخ به تهدیدات است. بدون چنین رویکردی، حتی پیشرفتهترین زیرساختهای امنیتی نیز در برابر مهارتهای فریبنده مهاجمان دوام نخواهند آورد.